التشفير هو حارس أسرار عالمنا الرقمي ودرع الأمن السيبراني، حيث يلعب دورًا حيويًا في حماية المعلومات الحساسة من التهديدات المتزايدة في عصر التكنولوجيا الحديثة. في عالم تتزايد فيه هجمات القراصنة وتفشي انتهاكات الخصوصية، يصبح الكتابة السرية أداة لا غنى عنها لضمان سلامة البيانات، سواء كانت معلومات شخصية، أو معاملات مالية، أو اتصالات حساسة.

في هذا المقال، سنأخذك في رحلة معمّقة إلى عالم التشفير، حيث نستعرض المفاهيم الأساسية التي تشكل حجر الأساس لهذا المجال، ثم ننتقل للتعرف على أنواعه المختلفة والتقنيات الحديثة التي تدفع بعجلة تطويره. سنتوقف عند الدور المحوري الذي يلعبه التشفير في حياتنا اليومية، بدءًا من حماية بياناتنا الشخصية والمعاملات المالية، وصولًا إلى كونه خط الدفاع الأول ضد الهجمات السيبرانية المتنامية.

انضم إلينا لاكتشاف كيف أصبح التشفير العمود الفقري للأمن الرقمي، وأداة لا غنى عنها لحماية خصوصيتنا وصون أسرارنا في عالم رقمي يزداد تعقيدًا يوماً بعد يوم.

جدول المحتويات

- ما هو التشفير Cryptography؟

- خوارزميات التشفير

- تقنيات التشفير

- كيف يعمل التشفير؟

- ما هو المفتاح في التشفير؟

- أهمية التشفير

- أهداف التشفير الأساسية

- اللغات الأساسية للتشفير

- أنواع التشفير

- وظائف التجزئة (Hash Functions)

- التوقيعات الرقمية

- الشهادات الرقمية والبنية التحتية للمفاتيح العامة

- بروتوكولات التشفير الشائعة

- التحديات الحديثة في التشفير

- 1. الحوسبة الكمية وتأثيرها

- 2. تشفير ما بعد الكم

- 3. تحديات إدارة المفاتيح

- مجالات تطبيق التشفير

- 2. تخزين البيانات

- المستقبل والتوجهات الحديثة في التشفير

- الخلاصة

ما هو التشفير Cryptography؟

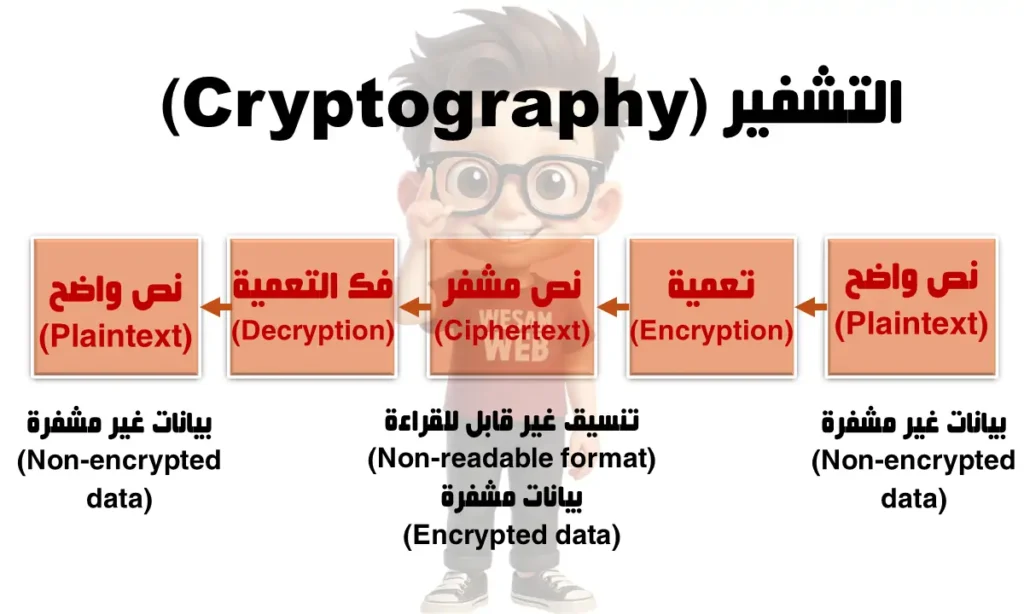

التشفير هو عملية تحويل البيانات إلى صيغة لا يفهمها ويستخدمها إلا المستخدمون المصرح لهم. تُحوّل البيانات إلى صيغة غير قابلة للقراءة (مشفرة) باستخدام خوارزميات ومفاتيح تشفير متطورة. لاستعادة البيانات الأصلية، تستخدم نفس التقنية ومفتاح الكتابة السرية (أو المفتاح الخاص) لفك تشفير المعلومات.

تتنوع المعلومات التي يمكن حمايتها، بدءًا من الملفات المخزنة على الأقراص الصلبة، وصولاً إلى الاتصالات الإلكترونية التي تتم بين طرفين أو أكثر. في عالم اليوم، حيث تتزايد التهديدات السيبرانية، يكتسب التشفير أهمية متزايدة كأداة للحفاظ على سرية البيانات وسلامتها.

التعمية في جوهرها قفل رقمي، لا يمكن فتحه والوصول إلى المعلومات إلا من يملك مفتاحًا معينًا. تمنع هذه الاستراتيجية الأفراد غير المصرح لهم من الوصول إلى المعلومات، حتى لو وقعت في أيديهم أثناء النقل أو التخزين.

خوارزميات التشفير

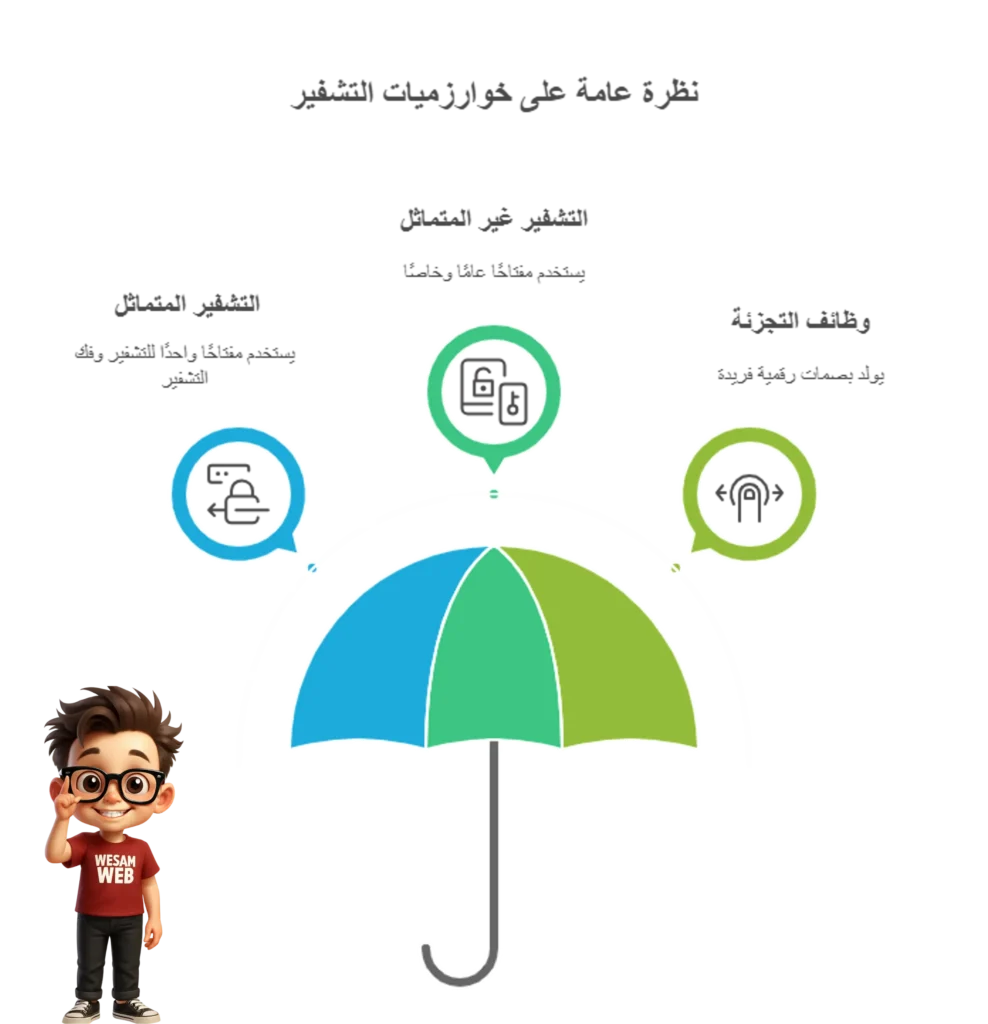

تعتمد تقنيات التشفير على مجموعة من الخوارزميات المصممة لضمان السرية، النزاهة، والمصداقية في تبادل البيانات. هذه الخوارزميات تشكّل الأساس الذي يبنى عليه الأمن السيبراني، وتتنوع وفقًا للهدف من استخدامها وآلية عملها. بشكل عام، يمكن تقسيم خوارزميات التشفير إلى ثلاث فئات رئيسية:

1. خوارزميات التشفير المتماثل (Symmetric Encryption)

تعتمد هذه الخوارزميات على مفتاح واحد فقط يستخدم في عمليتي التشفير وفكه. ما يميزها هو سرعتها وكفاءتها العالية في التعامل مع كميات كبيرة من البيانات. لكن من أبرز تحدياتها صعوبة تبادل المفتاح بشكل آمن بين الأطراف.

- مثال: خوارزمية AES (Advanced Encryption Standard)، التي تعد معيارًا عالميًا مستخدمًا في حماية الملفات، الشبكات اللاسلكية، والتطبيقات الحكومية.

2. خوارزميات التشفير غير المتماثل (Asymmetric Encryption)

تقوم هذه الخوارزميات على زوج من المفاتيح: مفتاح عام للتشفير، ومفتاح خاص لفك الكتابة السرية. تستخدم بشكل واسع في تأمين الاتصالات عبر الإنترنت، مثل البريد الإلكتروني الآمن والتوقيعات الرقمية.

- مثال: خوارزمية RSA (Rivest–Shamir–Adleman)، والتي تُستخدم في بروتوكولات SSL/TLS لتأمين الاتصال بين المستخدم والمواقع الإلكترونية.

3. خوارزميات التجزئة (Hash Functions)

لا تهدف هذه الخوارزميات إلى التشفير التقليدي، بل إلى توليد بصمة رقمية (Hash) فريدة للبيانات، بحيث يستحيل استرجاع البيانات الأصلية منها. تُستخدم للتحقق من سلامة الملفات وكلمات المرور.

- مثال: خوارزمية SHA-256، وهي خوارزمية مستخدمة على نطاق واسع في تقنيات البلوكشين (Blockchain) لتأمين المعاملات وإنشاء بصمات رقمية لا يمكن التلاعب بها.

هذه الخوارزميات، سواء كانت متماثلة، غير متماثلة، أو للتجزئة، تعمل معًا في أنظمة الأمن الحديثة لتوفير حماية متكاملة للبيانات والمعلومات الحساسة في مواجهة التهديدات الإلكترونية المتزايدة.

تقنيات التشفير

يرتبط علم التشفير ارتباطًا وثيقًا بمجالي علم التعمية (Cryptology) وتحليل الشفرات (Cryptanalysis)، ويضم في جوهره مجموعة واسعة من التقنيات والأساليب المصممة لإخفاء المعلومات أثناء تخزينها أو انتقالها. ففي الماضي، استخدمت طرق تقليدية مثل الميكرو دوت (Microdots)، أو دمج الكلمات بالصور لإخفاء الرسائل، أما اليوم ومع سيطرة الحوسبة على كل مجالات الحياة، أصبح Cryptography يعني بشكل أساسي تحويل النص الواضح (Plaintext) إلى نص مشفَّر (Ciphertext) عبر عملية تسمى الكتابة السرية (Encryption)، ثم استعادته إلى حالته الأصلية عبر عملية فك التشفير (Decryption). ويُعرف المتخصصون في هذا المجال باسم خبراء التشفير (Cryptographers).

أهداف التشفير الحديث

تركز التشفيرات المعاصرة على تحقيق أربعة أهداف رئيسية، تشكل الدعائم الأساسية للأمن السيبراني:

- السرية (Confidentiality): ضمان أن المعلومات لا تُفهم إلا من قِبل الجهة الموجهة إليها فقط.

- السلامة أو النزاهة (Integrity): حماية البيانات من أي تعديل غير مصرح به أثناء التخزين أو الانتقال، مع القدرة على كشف أي تغيير.

- عدم الإنكار (Non-Repudiation): منع المرسِل أو منشئ البيانات من إنكار ملكيته أو إرساله للمعلومات في وقت لاحق.

- المصادقة (Authentication): التحقق من هوية الأطراف المتبادلة للمعلومات، وضمان صحة المصدر والوجهة.

الأنظمة التشفيرية (Cryptosystems)

تعرف الإجراءات والبروتوكولات التي تحقق بعضًا أو كل هذه الأهداف باسم الأنظمة التشفيرية (Cryptosystems). ورغم أن المفهوم يرتبط غالبًا بالخوارزميات الرياضية والبرمجيات، إلا أنه يتجاوز ذلك ليشمل سلوكيات المستخدمين أيضًا، مثل اختيار كلمات مرور قوية، تسجيل الخروج من الأنظمة غير المستخدمة، وتجنب مشاركة المعلومات الحساسة مع الغرباء.

بهذا المعنى، يشكل Encryptionمزيجًا متكاملًا من التقنية والسلوك، يضمن حماية البيانات وبناء ثقة راسخة في عالم رقمي متزايد التهديدات والتعقيد.

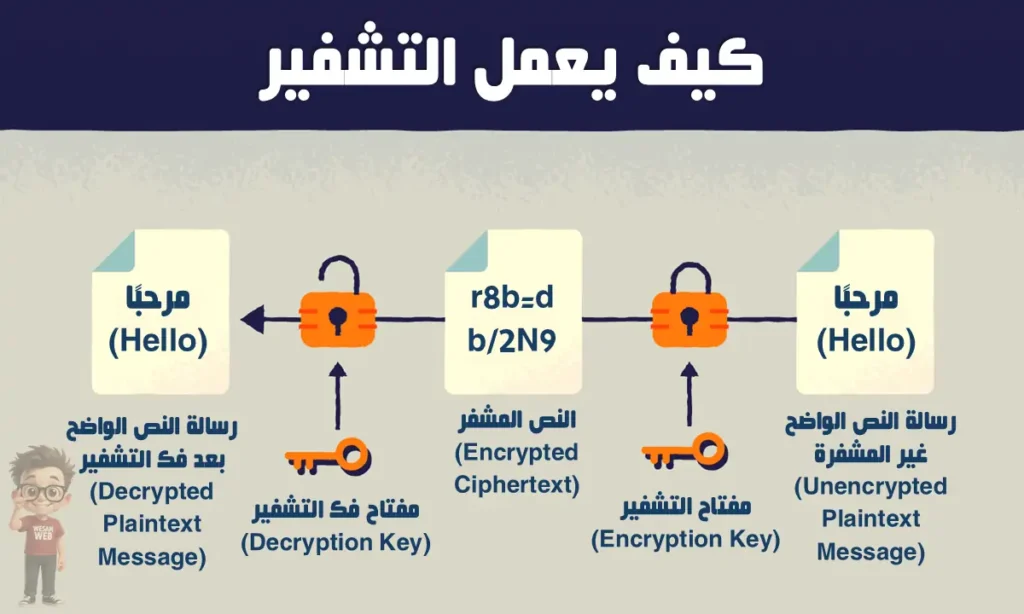

كيف يعمل التشفير؟

يقوم التشفير بأخذ بياناتك القابلة للقراءة وتحويلها إلى صيغة غير مفهومة تُعرف باسم النص المشفر (Ciphertext). وتُستخدم في هذه العملية خوارزميات خاصة يمكن وصفها بأنها “الوصفة السرية” التي تحدد آلية تشفير البيانات وفك تشفيرها. هذه الخوارزميات تعمل كتعليمات دقيقة لخلط البيانات (التشفير) ثم استعادتها إلى حالتها الأصلية (فك التشفير).

توجد العديد من الخوارزميات المستخدمة في هذا المجال، مثل خوارزمية DES (Data Encryption Standard) و خوارزمية AES (Advanced Encryption Standard)، ولكل منها مستوى أمان مختلف وغرض محدد يتناسب مع نوع البيانات وطبيعة الاستخدام.

تنقسم العملية إلى مرحلتين أساسيتين:

- التشفير (Encryption): تحويل النص الواضح (Plaintext) إلى نص مشفَّر باستخدام مفتاح وخوارزمية.

- فك التشفير (Decryption): إعادة النص المشفَّر إلى نص قابل للقراءة باستخدام مفتاح خاص. هذا المفتاح بمثابة “رمز فريد” يفتح البيانات المشفرة.

طول المفتاح يلعب دورًا حاسمًا في قوة التعمية؛ فكلما كان المفتاح أطول، زادت صعوبة كسر الشيفرة والوصول إلى البيانات. يمكن تشبيه الأمر بمفتاح حقيقي يفتح قفلًا معقدًا: لا يمكنك فتح القفل إلا بالمفتاح الصحيح تمامًا.

لذلك، في كل مرة ترسل بريدًا إلكترونيًا آمنًا أو تجري عملية شراء عبر الإنترنت، تذكر أن التشفير يعمل في الخلفية ليحمي معلوماتك ويضمن سرية تعاملاتك.

ما هو المفتاح في التشفير؟

المفتاح في التشفير هو العنصر السري والأساسي الذي يتحكم في عملية تحويل البيانات من صيغة مفهومة (النص الواضح) إلى صيغة غير مفهومة (النص المشفَّر)، والعكس صحيح. يمكن تشبيهه بالمفتاح الفيزيائي الذي يفتح القفل؛ فبدون هذا المفتاح لا يمكن الوصول إلى المعلومات الأصلية. الخوارزمية هي الأداة، أما المفتاح فهو ما يحدد النتيجة ويجعل Cryptography فريدًا وآمنًا.

في التشفير المتماثل (Symmetric Encryption)، يستخدم نفس المفتاح لعمليتي التشفير وفك التشفير، مما يتطلب وسيلة آمنة لتبادل هذا المفتاح بين الأطراف. أما في التشفير غير المتماثل (Asymmetric Encryption)، فيوجد زوج من المفاتيح: مفتاح عام للتشفير، ومفتاح خاص لفك التعمية، وهو ما يجعل العملية أكثر أمانًا خصوصًا في البيئات الرقمية المفتوحة مثل الإنترنت.

قوة المفتاح تقاس عادةً بطوله وعدد الاحتمالات التي يمكن أن يولدها. فكلما زاد طول المفتاح وعدد بتاته، صعُب على المهاجمين كسره عبر الهجمات brute force أو غيرها. ولهذا السبب تعتمد الأنظمة الحديثة على مفاتيح طويلة ومعقدة لضمان حماية عالية.

إذًا، المفتاح ليس مجرد رمز أو كلمة مرور، بل هو العمود الفقري الذي يجعل التشفير ممكنًا وفعالًا، ويحول الخوارزميات الرياضية إلى أداة عملية لحماية البيانات من الوصول غير المصرح به.

أهمية التشفير

في العصر الرقمي اليوم، حيث تتزايد التهديدات السيبرانية بشكل مستمر، أصبح أداة حيوية لحماية البيانات الحساسة. سواء كانت معلومات شخصية، أو بيانات مالية، أو اتصالات تجارية، فإنه يلعب دورًا محوريًا في الحفاظ على الخصوصية والأمان. إن فهم مبادئه وتطبيقاته يعد أمرًا ضروريًا للمستخدمين والشركات على حد سواء. يساعد ذلك في ضمان حماية بياناتهم وتعزيز ثقتهم في البيئة الرقمية التي يعيشون فيها. إذاً، إنه ليس مجرد خيار، بل ضرورة في عالم يتزايد فيه الاعتماد على التكنولوجيا.

لم يعد التشفير رفاهية، بل أصبح ضرورة قصوى. فهو يوفر الحماية الأساسية لمجموعة متنوعة من المجالات الحساسة، بما في ذلك:

- المعاملات المالية والخدمات المصرفية: يضمن أمان المعلومات المالية، مما يحمي المستخدمين من الاحتيال وسرقة الهوية.

- الخصوصية الشخصية وحماية البيانات الحساسة: يوفر وسيلة فعالة لحماية المعلومات الشخصية، مثل بيانات الصحة أو المعلومات الشخصية، من الوصول غير المصرح به.

- الاتصالات الحكومية والعسكرية: يحافظ على سرية المعلومات الحساسة التي تتعامل بها المؤسسات الحكومية والعسكرية، مما يضمن سلامة الأمن القومي.

لماذا هو مهم؟

عند تنفيذها بشكل استراتيجي، تُقدم الحلول التشفيرية العديد من المزايا، منها:

- السرية: يمكن من خلاله الحفاظ على سرية المعلومات من خلال تحويل البيانات الحساسة إلى صيغة غير قابلة للقراءة. هذا يضمن أن الأفراد المصرح لهم فقط، ممن لديهم مفتاح فك Cryptography الصحيح، يمكنهم الوصول إلى البيانات وفهمها. هذا يمنع الوصول غير المصرح به ويحمي المعلومات المهمة من التعرض للخطر.

- السلامة: يجب أن يطمئن المستخدمون والمؤسسات إلى عدم تعرض البيانات للتغيير أو التلاعب بها أثناء النقل. تعرف هذه الجودة بسلامة البيانات، والتي يتم ضمانها من خلال دوال التجزئة، ورموز مصادقة الرسائل (MAC)، واستراتيجيات التشفير الأخرى، مما يمنع التلاعب أثناء النقل.

- المصادقة: يلعب دورًا أساسيًا في المصادقة، من خلال تسهيل استخدام البنية التحتية للمفتاح العام (PKI) وتمكين التوقيعات الرقمية الآمنة. تتحقق آليات التعمية هذه من الهويات، وتضمن هوية المستخدمين أو الأجهزة أو الأنظمة. وهذا يرسي أسس التفاعلات الرقمية الآمنة من خلال بناء الثقة ومنع الوصول غير المصرح به.

في النهاية، يعد عنصرًا أساسيًا في استراتيجيات الأمن الرقمي الحديثة، ويجب أن يكون جزءًا لا يتجزأ من أي خطة لحماية البيانات في عصر المعلومات.

أهداف التشفير الأساسية

يعرف بأنه أداة حيوية في عالم الأمن الرقمي، ويهدف إلى تلبية مجموعة من المبادئ الأساسية التي تعزز حماية المعلومات والبيانات. هذه المبادئ الأربعة، وهي السرية، النزاهة، الأصالة، وعدم الإنكار، تشكل الأساس الذي يبنى عليه الأمن السيبراني. دعونا نستعرض كل مبدأ بمزيد من التفصيل:

1. السرية

الهدف الرئيسي منه هو تحقيق السرية. تاريخيًا، كان استخدام التشفير يركز على إخفاء الرسائل، ولا يزال هذا الهدف ساريًا حتى اليوم. يوفر Cryptography سريةً للبيانات المخزنة، والبيانات المنقولة، مما يجعلها غير قابلة للوصول إلا للأشخاص المصرح لهم فقط. تزداد أهمية السرية في ظل التهديدات المتزايدة مثل التهديدات الداخلية وهجمات الرجل في المنتصف، حيث يمكن أن يحمي البيانات من هذه المخاطر.

2. النزاهة

النزاهة تتعلق بحماية سلامة البيانات. يمكن أن تتعرض البيانات للتلاعب عن عمد أو عن غير عمد، مثل تغيير محتوى البيانات أثناء النقل. يساهم التشفير في ضمان سلامة البيانات من خلال استخدام خوارزميات التجزئة، التي تنتج ملخصات ثابتة للبيانات. ترفق هذه الملخصات بالرسائل، مما يمكن المُستقبِل من التحقق من أن البيانات لم تتعرض للتغيير.

3. الأصالة

الأصالة تعني تأكيد هوية المرسل. يستخدم التوقيع الرقمي، الذي يعتمد على التشفير غير المتماثل، لإثبات أن الرسالة صادرة عن المرسل الحقيقي. يتم إنشاء ملخص تجزئة مشفر باستخدام مفتاح خاص يضاف إلى الرسالة، ويستخدم المُستقبِل المفتاح العام لفك تشفير الملخص. هذا يؤكد صحة المُرسل ويعزز الثقة في الرسالة.

4. عدم الإنكار

عدم الإنكار هو التأكيد على أن المرسل لا يمكنه إنكار إرساله للرسالة. تستخدم التوقيعات الرقمية في هذه العملية، حيث تضمن أن المرسل يتحمل المسؤولية عن الرسالة المُرسلة، مما يمنع أي محاولة للإنكار لاحقًا.

من خلال فهم هذه المبادئ الأربعة، يمكننا تقدير الدور الحيوي الذي يلعبه في حماية البيانات في عالمنا الرقمي. إن تحقيق السرية، النزاهة، الأصالة، وعدم الإنكار هو ما يجعله أداة أساسية في استراتيجيات الأمن السيبراني الحديثة.

اللغات الأساسية للتشفير

لفهم الآلية التي يتم بها تأمين بياناتك على الإنترنت، يجب عليك أولاً إتقان لغة التشفير الأساسية. هذه المصطلحات الخمسة تشكل المخطط العملي لكل عملية حماية معلومات رقمية، وهي مفتاحك لفهم تقنيات الأمن السيبراني المتقدمة.

لتصبح خبيرًا في الأمن الرقمي، يجب أن تتقن هذه الخمسة الكبار في لغة Cryptography:

1. النص الواضح (Plaintext): نقطة الانطلاق

النص الواضح هو ببساطة الرسالة الأصلية التي تقرأها أو تكتبها، سواء كانت كلمة مرور أو بريدًا إلكترونيًا أو مستندًا حساسًا. إنه المدخل الأولي لعملية الحماية.

تذكر: ما دامت بياناتك في حالة “النص الواضح”، فهي عرضة للقراءة والسرقة من أي طرف يراقب شبكتك.

2. عملية التشفير (Encryption): القفل السحري

هذه هي العملية التي تحمي بياناتك. التشفير هو الفعل الرياضي الذي يحوّل نصك الواضح إلى فوضى غير مفهومة. كما إنه بمثابة وضع الرسالة داخل صندوق فولاذي وإغلاقه بإحكام.

الأهمية: هذا الإجراء هو الذي يضمن السرية (Confidentiality) أثناء نقل البيانات عبر الإنترنت المفتوح.

3. المفتاح (Key): كلمة السر للحماية

لا يمكن لعملية التعمية أن تعمل بدون المفتاح. هو عبارة عن سلسلة طويلة وعشوائية من البتات (أصفار وواحدات) تستخدمها الخوارزمية لإجراء التحويل.

جوهر الأمان: المفتاح هو جوهر سرية الرسالة. كلما كان المفتاح أطول وأكثر تعقيدًا (مثل مفتاح 256 بت)، زادت قوة التشفير وأصبح من المستحيل كسره تقريبًا.

4. النص المشفر (Ciphertext): الرسالة المقنّعة

هذه هي النتيجة النهائية لعملية التشفير. النص المشفر هو كتلة من الأحرف والأرقام التي تبدو عشوائية للمتطفلين. إذا تم اعتراض بياناتك في هذه المرحلة، فإنها تكون عديمة الفائدة للمهاجم.

الدور: يضمن النص المشفر أن حتى إذا تم اختراق اتصالك، فإن البيانات المسروقة ستكون مجرد ضوضاء رقمية.

5. عملية فك التشفير (Decryption): لحظة الوصول

هذه هي العملية العكسية. عندما تصل الرسالة المشفرة إلى المستلم المقصود، يقوم المستلم باستخدام المفتاح الصحيح لفك رموز النص المشفر وإعادته إلى النص الواضح الأصلي.

التحقق: نجاح عملية فك التشفير يؤكد أن الرسالة لم يتم العبث بها، وأنها وصلت كما أرسلت، محققة بذلك مبدأ سلامة البيانات (Data Integrity).

إن إتقان مفاهيم Plaintext، Ciphertext، Encryption، Decryption، و Key ليس مجرد معلومات نظرية، بل هو أساس فهم كيفية عمل بروتوكولات الأمان مثل SSL/TLS (HTTPS) والمنصات التي تستخدم التشفير من طرف إلى طرف (End-to-End Encryption).

من خلال فهم هذه المكونات، يمكنك تقدير التعقيد والأهمية الكبيرة لعملية Cryptography في حماية بياناتك الحساسة وتأمين المعاملات الرقمية في عالمنا الحديث.

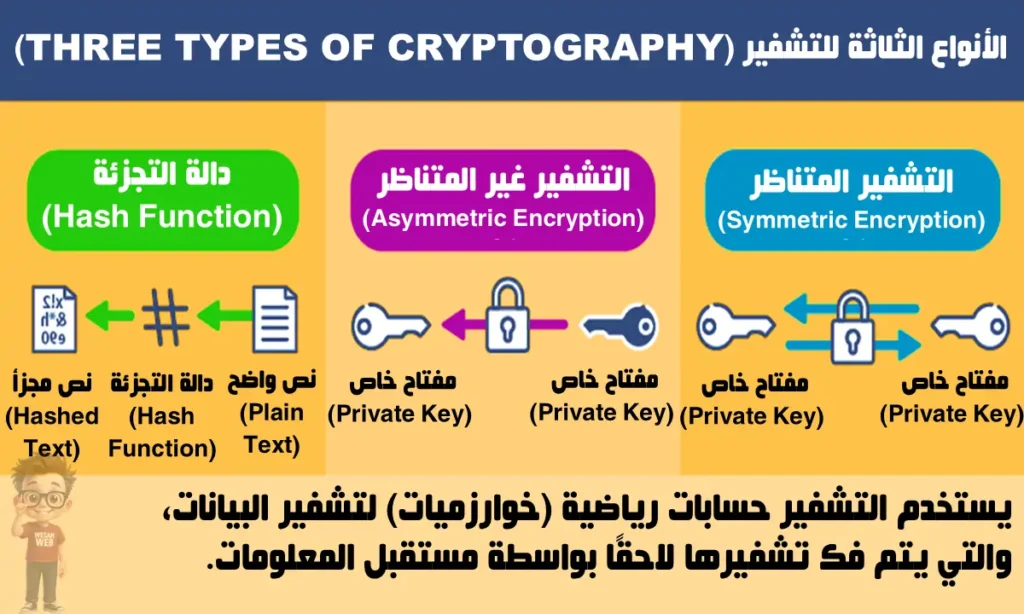

أنواع التشفير

تتعدد تقنيات التشفير، وعلى الرغم من وجود أنظمة هجينة مثل بروتوكولات الإنترنت SSL، إلا أن معظم تقنيات التشفير تندرج تحت ثلاث فئات رئيسية: خوارزميات التشفير المتماثلة، خوارزميات التشفير غير المتماثلة، ووظائف التجزئة. كل فئة من هذه الفئات لها خصائصها الخاصة واستخداماتها، مما يجعلها مناسبة لمواقف معينة في مجال الأمان السيبراني.

التشفير بالمفتاح المتماثل

التشفير بالمفتاح المتماثل، المعروف أيضًا باسم تشفير المفتاح الخاص أو التشفير بمفتاح واحد، يعتمد على استخدام مفتاح واحد لكل من عملية التشفير وعملية فك التعمية. يتطلب هذا النوع من التشفير أن يكون لكل مستخدم حق الوصول إلى نفس المفتاح الخاص. يتم تبادل المفاتيح الخاصة عادةً من خلال قناة اتصال آمنة مثل ناقل خاص أو خط آمن، أو باستخدام طرق تبادل مفاتيح آمنة مثل اتفاقية تبادل مفاتيح ديفي-هيلمان.

هناك نوعان رئيسيان من خوارزميات التشفير المتماثل:

- تشفير الكتلة: تعمل خوارزمية التشفير على كتلة ثابتة الحجم من البيانات. على سبيل المثال، إذا كان حجم الكتلة هو ثمانية، يتم تشفير ثماني وحدات بايت من النص العادي في كل مرة. عادةً ما تتعامل واجهة المستخدم مع البيانات الأطول من حجم الكتلة عن طريق استدعاء دالة Cryptography بشكل متكرر.

- شفرة التدفق: تعمل شفرات التدفق على تحويل بت واحد من البيانات في كل مرة، مما يعني أنها تقوم بإنشاء تدفق أساسي بناءً على المفتاح المقدم. يتم بعد ذلك إجراء عملية XOR للتدفق الأساسي مع بيانات النص العادي.

أمثلة على التشفير المتماثل

- معيار تشفير البيانات (DES): تم تطويره من قِبل شركة IBM في السبعينيات، وعلى الرغم من تعرضه لهجمات القوة الغاشمة، إلا أن بنيته لا تزال مؤثرة في مجال التشفير الحديث.

- معيار تشفير البيانات الثلاثي (3DES): على الرغم من أن DES لم يعد آمنًا، إلا أن 3DES يوفر مستويات إضافية من الأمان.

- خوارزمية Blowfish: تشفير كتلي سريع ومجاني، صممه بروس شناير في عام 1993.

- معيار التشفير المتقدم (AES): الشفرة الوحيدة التي وافقت عليها وكالة الأمن القومي الأمريكية للمعلومات السرية.

التشفير بالمفتاح غير المتماثل

في التشفير غير المتماثل، يتم استخدام زوج من المفاتيح: مفتاح سري ومفتاح عام. يُشار إلى هذه الخوارزميات باسم خوارزميات المفتاح العام. يعتبر التشفير غير المتماثل أكثر أمانًا من التشفير المتماثل، حيث أن المفتاح العام متاح للجميع، لكن لا يمكن فك تشفير الرسالة المشفرة إلا باستخدام المفتاح الخاص للمستلم المقصود.

أمثلة على التشفير غير المتماثل

- خوارزمية RSA: واحدة من أقدم أنظمة التشفير بالمفاتيح العامة، أسست في عام 1977 وتستخدم على نطاق واسع لنقل البيانات بصورة آمنة.

- تشفير المنحنى الإهليلجي (ECC): يستخدم الهياكل الجبرية للمنحنيات الإهليلجية لإنشاء مفاتيح تشفير قوية.

خوارزميات التجزئة أحادية الاتجاه

تعمل خوارزميات التجزئة على إنتاج سلسلة مخرجات ذات طول ثابت، تعرف غالبًا بالملخص، من سلسلة إدخال متغيرة الطول. يعتبر الإدخال نصًا عاديًا، بينما تكون التجزئة الناتجة هي الشفرة. تتميز خوارزميات التجزئة الجيدة بخصائص هامة، منها مقاومة التغير، حيث يضمن أي تعديل في البيانات إنتاج تجزئة مختلفة، وأحادية الاتجاه، مما يعني أنه لا يمكن استعادة البيانات الأصلية من الملخص.

تعتبر خوارزميات التجزئة فعالة لأنها تشفر البيانات مباشرةً دون الحاجة إلى مفاتيح مختلفة. على سبيل المثال، في حالة تخزين كلمات مرور الحسابات المصرفية، تقوم المصارف بتشفير كلمات المرور إلى قيمة تجزئة وتخزين تلك القيمة فقط. بدون معرفة كلمة المرور الأصلية، لا يمكن اجتياز قيمة التجزئة، مما يعزز من أمان البيانات.

بالتالي، تلعب هذه الأنظمة دورًا حيويًا في الحفاظ على سرية وأمان المعلومات الحساسة في عالم يتزايد فيه الاعتماد على التكنولوجيا.

وظائف التجزئة (Hash Functions)

1. تعريف

وظائف التجزئة هي خوارزميات رياضية تقوم بتحويل مجموعة من البيانات إلى قيمة فريدة تعرف بالملخص (Digest) ذات طول ثابت. تتميز هذه الوظائف بأنها تأخذ أي حجم من البيانات وتنتج عنه قيمة قصيرة وثابتة، مما يجعلها أدوات فعالة في العديد من التطبيقات الأمنية. يجب أن تكون هذه القيمة فريدة، بحيث لا تنتج قيمتان مختلفتان نفس الملخص، مما يضمن سلامة البيانات.

2. تطبيقات

تستخدم وظائف التجزئة في مجموعة متنوعة من التطبيقات الهامة، منها:

- التحقق من سلامة الملفات: تستخدم للتحقق من عدم تغيير الملفات أثناء النقل أو التخزين. إذا تم تعديل أي جزء من الملف، ستتغير قيمة التجزئة، مما يشير إلى وجود خلل أو تلاعب.

- تخزين كلمات المرور: بدلاً من تخزين كلمات المرور بشكل نصي، يتم تحويلها إلى قيم تجزئة وتخزين تلك القيم. هذا يضمن أن حتى في حالة اختراق قاعدة البيانات، لا يمكن استعادة كلمات المرور الأصلية.

- التوقيعات الرقمية: تستخدم لإنشاء توقيعات رقمية تضمن مصداقية البيانات. يتم تجزئة المحتوى قبل توقيعه، مما يضمن عدم إمكانية تعديل المحتوى دون تغيير التوقيع.

3. خوارزميات شائعة

توجد العديد من خوارزميات التجزئة الشهيرة، ومنها:

- MD5: على الرغم من أنها كانت شائعة في الماضي، إلا أنها تعتبر غير آمنة حاليًا بسبب ضعفها أمام هجمات التصادم.

- SHA-256: جزء من عائلة SHA-2، وتعتبر أكثر أمانًا، وتستخدم على نطاق واسع في تطبيقات مثل البلوكشين.

- SHA-3: أحدث خوارزمية من عائلة SHA، تم اعتمادها في عام 2015. توفر أمانًا متزايدًا مقارنة بالإصدارات السابقة، وهي مصممة لتكون مقاومة لمجموعة متنوعة من الهجمات.

كما تساهم هذه الوظائف والخوارزميات في تعزيز الأمان السيبراني، مما يجعلها أدوات أساسية لحماية البيانات في العصر الرقمي.

التوقيعات الرقمية

التوقيع الرقمي هو تقنية تشفير تستخدم للتحقق من صحة وسلامة الرسائل أو الملفات أو المستندات الرقمية. يعمل التوقيع الرقمي على تأكيد أن محتوى معين قد تم إنشاؤه من قبل مُرسل محدد وأنه لم يتعرض لأي تعديل منذ أن تم توقيعه. كذلك يمكن اعتبار التوقيع الرقمي النسخة الإلكترونية من التوقيع المكتوب بخط اليد، لكنه يتمتع بمزايا أمان إضافية.

الأغراض الأساسية للتوقيع الرقمي

- التوثيق: يثبت التوقيع الرقمي أن الرسالة جاءت من المرسل المزعوم، مما يعزز الثقة بين الأطراف.

- سلامة الرسالة: يضمن أن البيانات الأصلية لم تتغير. أي تعديل على المحتوى سيؤدي إلى تغيير في التوقيع، مما يتيح اكتشاف أي تلاعب.

- عدم التنصل: بمجرد توقيع الرسالة رقميًا، لا يمكن للمرسل إنكار أنه قام بإرسالها، مما يوفر مستوى عالٍ من المسؤولية.

تستخدم التوقيعات الرقمية نظام تشفير غير متماثل، حيث يتم استخدام مفتاح خاص للتوقيع ومفتاح عام للتحقق. المفتاح الخاص يبقى سريًا ويستخدم من قبل المُرسل، بينما المفتاح العام يمكن مشاركته علنًا مع الآخرين. هذا النظام يعزز الأمان، حيث أن أي محاولة لتزوير التوقيع ستفشل.

أهمية التوقيعات الرقمية

تُعتبر التوقيعات الرقمية جزءًا حيويًا من الأمان السيبراني، حيث تُستخدم في مجموعة متنوعة من التطبيقات مثل:

- التوقيع على العقود: لضمان الاتفـاقيات القانونية.

- الرسائل الإلكترونية: لتأكيد أن الرسالة لم تتعرض للتلاعب.

- البرامج والتطبيقات: لضمان عدم تعديل الكود البرمجي.

- المعاملات المالية: لضمان سلامة البيانات المالية.

في المرة القادمة التي تتلقى فيها ملف PDF أو بريدًا إلكترونيًا موقّعًا رقميًا، تذكر أن هناك طبقة من الرياضيات تحميك.

ما هي خوارزمية التوقيع الرقمي (DSA)؟

خوارزمية التوقيع الرقمي (DSA) هي طريقة تشفير تُستخدم لإنشاء التوقيعات الرقمية والتحقق منها من خلال استخدام مفتاح خاص ودالة تجزئة. تعتمد DSA على مشكلة رياضية تعرف بمشكلة اللوغاريتم المنفصل، مما يضمن هوية المرسل ويحقق سلامة الرسالة دون الحاجة لتشفير محتواها.

تم تطوير DSA من قبل المعهد الوطني للمعايير والتكنولوجيا (NIST) في عام 1991 كجزء من المعايير الفيدرالية لمعالجة المعلومات. تعتمد قوة DSA على صعوبة حل مشكلة اللوغاريتم المنفصل، حيث يمكنك حساب النتيجة في اتجاه واحد ولكن لا يمكنك عكسها بدون المفتاح الخاص.

كيف تعمل DSA؟

تتضمن عملية DSA ثلاث مراحل رئيسية:

- توليد المفاتيح: يتم إنشاء زوج من المفاتيح — مفتاح خاص يحفظ سراً ومفتاح عام يُشارك مع الآخرين. تبدأ العملية باختيار عددين أوليين كبيرين، ثم تُستخدم هذه الأعداد لإنشاء قيم معينة تستخدم في نظام التوقيع.

- توليد التوقيع: يقوم المُرسل بتشغيل الرسالة من خلال دالة تجزئة لإنشاء ملخص، ثم يستخدم DSA لإنشاء توقيع رقمي فريد بناءً على الملخص والمفتاح الخاص.

- التحقق من التوقيع: عند استلام الرسالة، يستخدم المستلم المفتاح العام للتحقق من صحة التوقيع. كذلك يتم إجراء عمليات حسابية للتأكد من أن التوقيع يتطابق مع الملخص الناتج عن الرسالة.

فوائد DSA

تعتبر DSA خيارًا مثاليًا للعديد من التطبيقات التي تتطلب مصادقة مستندات وثقة في الاتصالات. تدعم DSA الشهادات الرقمية وتستخدم في أنظمة تشفير المفتاح العام، مما يجعلها جزءًا أساسيًا من الأمان السيبراني.

باختصار، تتيح التوقيعات الرقمية مثل DSA تأمين الاتصالات الرقمية وتقديم مصادقة قوية، كما ان هذا يضمن حماية وسلامة البيانات في عالم يعتمد بشكل متزايد على التكنولوجيا.

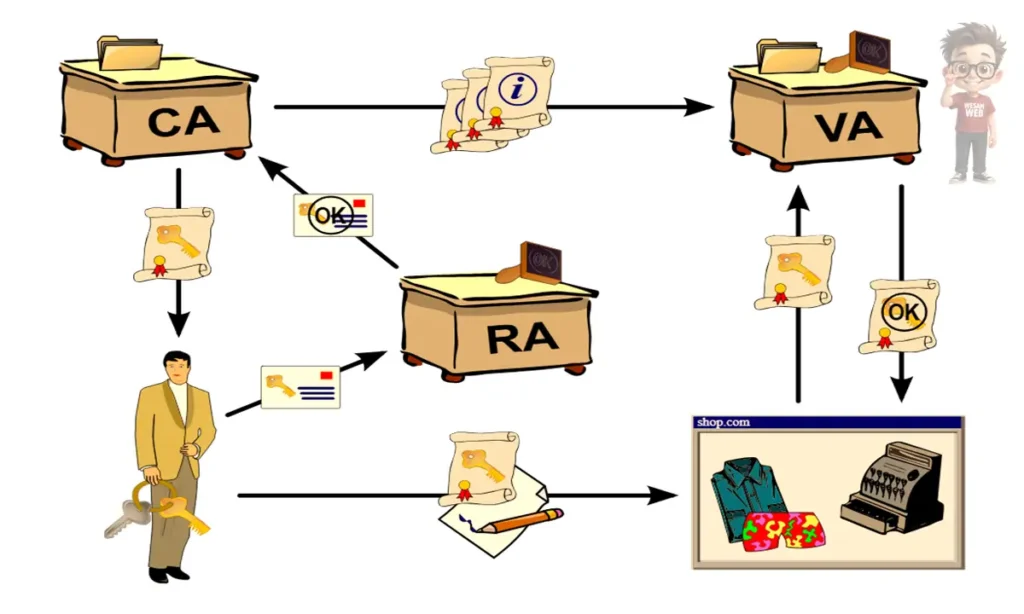

الشهادات الرقمية والبنية التحتية للمفاتيح العامة

1. مفهوم الشهادات الرقمية

الشهادة الرقمية هي وثيقة إلكترونية تُستخدم لإثبات هوية الكيانات الرقمية، مثل الأفراد أو المواقع الإلكترونية أو الخوادم، في بيئة رقمية. تعمل هذه الشهادات كبطاقة هوية رقمية، حيث تربط المفتاح العام بهوية معينة بعد التحقق منها. تحتوي الشهادة الرقمية على معلومات مهمة، مثل:

- اسم الكيان.

- المفتاح العام.

- توقيع الهيئة المصدرة للشهادة.

- فترة صلاحية الشهادة.

كذلك تساعد الشهادات الرقمية في تأمين الاتصالات عبر الإنترنت، حيث تستخدم في العديد من التطبيقات مثل التوقيعات الرقمية وتشفير البيانات.

2. الهيئات المصدرة للشهادات (CAs)

الهيئات المصدرة للشهادات (Certificate Authorities – CAs) هي جهات موثوقة تقوم بإصدار وإدارة الشهادات الرقمية. تلعب هذه الهيئات دورًا حيويًا في النظام البيئي للأمان السيبراني. قبل إصدار الشهادة، تتحقق CAs من هوية المتقدمين، مما يضمن صحة المعلومات الموجودة في الشهادة. تشمل المهام الرئيسية للهيئات المصدرة للشهادات:

- التحقق من الهوية: التأكد من أن الكيان الذي يتقدم للحصول على الشهادة هو من يدعي أنه.

- إصدار الشهادات: منح الشهادات الرقمية بعد التحقق من الهوية.

- إدارة الشهادات: متابعة صلاحية الشهادات وإلغاء الشهادات غير الموثوقة عند الحاجة.

كما تعتبر CAs جزءًا أساسيًا من البنية التحتية للمفاتيح العامة، حيث تساهم في زيادة الثقة في البيئة الرقمية.

3. سلسلة الثقة

سلسلة الثقة هي بنية هرمية تضمن مصداقية الشهادات الرقمية. تبدأ هذه السلسلة من شهادة جذر موثوقة (Root Certificate)، والتي تعتبر أعلى مستوى في التسلسل الهرمي، وتتفرع منها شهادات وسيطة (Intermediate Certificates) وصولاً إلى شهادات المستخدم النهائي. كذلك كل شهادة في السلسلة تصدق من قبل الشهادة الأعلى منها، مما يخلق سلسلة من الثقة تتحقق من صحة الشهادة.

تعمل سلسلة الثقة على:

- تعزيز الأمان: من خلال التحقق المتسلسل من الشهادات، مما يقلل من فرص التلاعب.

- تسهيل إدارة الشهادات: حيث يمكن إدارتها بشكل مركزي من خلال CAs.

- ضمان موثوقية الهوية: حيث يمكن للجهات المستفيدة من الشهادات التأكد من صحة الهوية المعروضة.

كما تمثل الشهادات الرقمية وسلسلة الثقة الأساس الذي تقوم عليه الأمان السيبراني في بيئات العمل الرقمية، مما يسمح بتبادل المعلومات بثقة وأمان.

بروتوكولات التشفير الشائعة

تستخدم بروتوكولات التشفير لتأمين البيانات المتبادلة عبر الشبكات، كما تلعب دورًا حيويًا في حماية المعلومات الحساسة. إليك ثلاثة من بروتوكولات شائعة واستخداماتها:

1. SSL/TLS

بروتوكول SSL (Secure Sockets Layer) وTLS (Transport Layer Security) يُستخدمان لتأمين الاتصال بين المتصفح والخادم. يوفران طبقة من الأمان من خلال تشفير البيانات المتبادلة، مما يضمن سرية وسلامة المعلومات. يستخدم هذا البروتوكول بشكل واسع في المواقع الإلكترونية، خاصة تلك التي تتطلب إدخال معلومات حساسة مثل بيانات بطاقات الائتمان. من خلال استخدام SSL/TLS، يمكن للمستخدمين التأكد من أن اتصالاتهم آمنة وأن المعلومات الشخصية محمية.

2. PGP

PGP (Pretty Good Privacy) هو بروتوكول يستخدم بشكل رئيسي في تأمين البريد الإلكتروني. يوفر PGP تشفيرًا للرسائل، مما يضمن خصوصيتها ويمنع وصولها إلى غير المخولين. كذلك يعتمد PGP على نظام التشفير غير المتماثل، حيث يستخدم مفتاحان: مفتاح عام للتشفير ومفتاح خاص لفك Cryptography. كما يستخدم PGP أيضًا لتوقيع الرسائل رقميًا، مما يضمن مصداقية المرسل ويعزز الأمان في الاتصالات الإلكترونية.

3. SSH

SSH (Secure Shell) هو بروتوكول يستخدم لتمكين إدارة الخوادم عن بعد بشكل آمن. يسمح SSH للمستخدمين بالوصول إلى الخوادم والتحكم فيها عبر شبكة غير آمنة بطريقة مشفرة. يستخدم بشكل شائع في بيئات الخوادم، حيث يعتبر خيارًا مفضلًا لإدارة الأنظمة وتشغيل الأوامر عن بعد. يوفر SSH مستوى عالٍ من الأمان من خلال تشفير جميع البيانات المتبادلة، مما يحمي من التجسس أو التلاعب.

كما تعتبر هذه البروتوكولات جزءًا أساسيًا من البنية التحتية للأمان السيبراني، حيث تساهم في حماية البيانات وضمان سلامتها في عالم يسوده الاتصال الرقمي.

التحديات الحديثة في التشفير

تواجه أنظمة التشفير تحديات جديدة ومتزايدة في ظل التطورات التكنولوجية السريعة. فيما يلي بعض التحديات الرئيسية:

1. الحوسبة الكمية وتأثيرها

تعتبر الحوسبة الكمية تهديدًا كبيرًا لأنظمة التشفير الحالية. تستطيع الحواسيب الكمومية، باستخدام خوارزميات مثل خوارزمية شور، كسر خوارزميات التشفير المعروفة مثل RSA. كذلك تعتمد هذه الخوارزميات على صعوبة تحليل الأعداد الكبيرة إلى عواملها الأولية، وهي مهمة تستغرق وقتًا طويلاً جدًا على الحواسيب التقليدية. مع ظهور الحوسبة الكمومية، يمكن لهذه الأنظمة حل هذه المشاكل بكفاءة عالية، مما يمثل تهديدًا كبيرًا لسرية البيانات وحمايتها.

2. تشفير ما بعد الكم

يهدف تشفير ما بعد الكم (Post-Quantum Cryptography – PQC) إلى تطوير خوارزميات تشفير جديدة تكون مقاومة للهجمات التي قد تشنها الحواسيب الكمومية. كما تعتمد هذه الخوارزميات على مسائل رياضية معقدة يصعب على كل من الحواسيب التقليدية والكمومية حلها بكفاءة. تعمل المجتمعات البحثية على تطوير بروتوكولات جديدة تستند إلى الرياضيات الحديثة، مثل مسائل الشبكات أو التجزئة، لضمان أمان البيانات في عصر الحوسبة الكمومية.

3. تحديات إدارة المفاتيح

تعتبر إدارة المفاتيح من أصعب المهام في مجال التشفير، بما في ذلك تأمين المفاتيح وتوزيعها بشكل آمن. كذلك مع ظهور التهديدات الكمومية، يزداد تعقيد هذه المهمة، مما يتطلب حلولًا مبتكرة لضمان سرية وسلامة المفاتيح. تشمل التحديات:

- تأمين المفاتيح: حماية المفاتيح من الوصول غير المصرح به.

- توزيع المفاتيح: ضمان أن المفاتيح توزع بطريقة آمنة بين الأطراف المعنية.

- تحديث المفاتيح: الحاجة إلى تحديث المفاتيح بشكل دوري لمواجهة التهديدات المتزايدة.

كما تتطلب التحديات الحديثة استجابة سريعة وابتكارات جديدة لضمان أمان المعلومات في عالم يتطور بسرعة. يعتبر تشفير ما بعد الكم وإدارة المفاتيح الفعّالة جزءًا أساسيًا من استراتيجية الأمان السيبراني للمستقبل.

مجالات تطبيق التشفير

التشفير هو عملية تحويل المعلومات إلى رمز لحماية البيانات ومنع الوصول غير المصرح به. يستخدم في مجالات متعددة، مما يعكس أهميته في تأمين المعلومات وحمايتها. في هذا النص، سنستعرض أربعة مجالات رئيسية لتطبيق التشفير، مع تقديم معلومات إضافية مهمة.

1. الاتصالات

يعتبر التشفير أساسيًا لحماية خصوصية الاتصالات، حيث يضمن أن المعلومات تظل سرية وآمنة. تشمل تطبيقاته في الاتصالات:

- المكالمات: يتم تشفير المكالمات الصوتية لضمان عدم قدرة الأطراف غير المصرح لها على الاستماع إليها، مما يعزز الأمان في الاتصالات الهاتفية.

- الرسائل الفورية: توفر تطبيقات المراسلة مثل واتساب وتيليجرام تشفيرًا شاملاً لحماية المحتوى المتداول بين المستخدمين، مما يمنع التجسس والتلاعب.

- البريد الإلكتروني: يعزز أمان الرسائل الإلكترونية من خلال تقنيات مثل PGP وS/MIME، مما يضمن عدم تعرض المعلومات الحساسة للاختراق.

أهمية التشفير في الاتصالات

يعتبر وجوده في الاتصالات ضروريًا لحماية المعلومات الحساسة، مثل البيانات الطبية والمالية، مما يضمن أن تظل خصوصية الأفراد محمية.

2. تخزين البيانات

يضمن التشفير أمان البيانات المخزنة، مما يحمي المعلومات الحساسة من الوصول غير المصرح به. تشمل التطبيقات:

- حماية قواعد البيانات: تستخدم المؤسسات لحماية البيانات المخزنة في قواعد البيانات، مما يمنع الوصول إليها من قِبل المهاجمين.

- حماية الأقراص الصلبة: يستخدم على الأقراص الصلبة لحماية البيانات المخزنة، مما يمنع الوصول إلى المعلومات في حالة فقدان الجهاز أو سرقته.

أهمية التشفير في تخزين البيانات

يساعد في تقليل مخاطر الاختراقات الأمنية، مما يوفر بيئة آمنة لتخزين المعلومات الحساسة مثل السجلات الطبية أو البيانات المالية.

3. العملات الرقمية

يعد التشفير أساسيًا لتأمين المعاملات في عالم العملات الرقمية، مثل البيتكوين والإيثيريوم. تشمل استخداماته في هذا المجال:

- تأمين معاملات البلوك تشين: يعتمد نظام البلوك تشين على التشفير لضمان أن المعاملات تتم بشكل آمن وسري، مما يمنع التلاعب والاحتيال.

أهمية التشفير في العملات الرقمية

يوفر مستوى عالٍ من الأمان للمعاملات المالية، مما يعزز ثقة المستخدمين في استخدام العملات الرقمية كوسيلة للدفع.

4. أنظمة الدفع الإلكتروني

يستخدم لحماية المعاملات المالية عبر الإنترنت، مما يضمن سلامة البيانات وحمايتها من السرقات. تشمل التطبيقات:

- حماية عمليات الشراء عبر الإنترنت: يتم تشفير المعلومات المالية مثل بيانات بطاقات الائتمان عند إجراء عمليات الشراء عبر الإنترنت، مما يمنع الوصول غير المصرح به.

أهمية التشفير في أنظمة الدفع الإلكتروني

يمثل عنصرًا حاسمًا في حماية المعلومات المالية، مما يسهم في تعزيز الثقة بين المستخدمين والشركات التي تقدم خدمات الدفع الإلكتروني.

كما تتعدد مجالات تطبيق التشفير، مما يعكس أهميته في تأمين المعلومات وحمايتها في مختلف جوانب الحياة الرقمية. كما يعتبر أداة أساسية في تعزيز الأمان السيبراني وضمان خصوصية المستخدمين. مع تزايد التهديدات الرقمية، تصبح الحاجة إلى تقنيات أكثر إلحاحًا لحماية البيانات الحساسة وضمان سلامتها في عالم متصل.

المستقبل والتوجهات الحديثة في التشفير

مع تقدم التكنولوجيا وتزايد التهديدات الأمنية، تتطور تقنيات التشفير لتلبية احتياجات العصر الرقمي. سنستعرض في هذا النص بعض التوجهات الحديثة في مجال التشفير، وأهميتها في حماية البيانات.

التشفير المتجانس (Homomorphic Encryption)

التشفير المتجانس هو تقنية مبتكرة تسمح بإجراء عمليات حسابية على البيانات المشفرة دون الحاجة إلى فك تشفيرها.

فوائد التشفير المتجانس

- معالجة البيانات الحساسة: يمكن معالجة البيانات الحساسة في بيئات غير موثوقة، مثل السحابة، مما يعزز الأمان.

- حماية الخصوصية: يسهم في الحفاظ على سرية البيانات حتى أثناء المعالجة، مما يجعله مثاليًا للتطبيقات المالية والطبية.

- نتائج دقيقة: عند فك تشفير الناتج، يكون مطابقًا لنتيجة العمليات التي تم إجراؤها على البيانات الأصلية غير المشفرة، مما يضمن دقة النتائج.

التطبيقات المحتملة

يمكن استخدام التشفير المتجانس في مجالات متعددة، مثل الخدمات السحابية، وتحليل البيانات الضخمة، والذكاء الاصطناعي، حيث تحتاج الشركات إلى معالجة البيانات الحساسة بشكل آمن.

التجزئة الآمنة ضد الكم

تشير التجزئة الآمنة ضد الكم إلى تطوير دوال تجزئة (hashing functions) تكون مقاومة للهجمات التي قد تشنها أجهزة الحوسبة الكمومية.

أهمية التجزئة الآمنة ضد الكم

- مواجهة التهديدات الجديدة: مع تطور الحوسبة الكمومية، تزداد الحاجة لابتكار خوارزميات تجزئة جديدة لضمان أمن البيانات.

- حماية المعلومات الحساسة: تساعد في حماية المعلومات الحساسة من الاختراقات التي قد تتسبب فيها الحواسيب الكمومية، مما يضمن سلامة البيانات في المستقبل.

التطبيقات المحتملة

يمكن استخدام التجزئة الآمنة ضد الكم في أنظمة المصادقة، وتوقيع البيانات، وحماية البيانات الشخصية، مما يعزز الأمان السيبراني في ظل التهديدات المستقبلية.

تحسينات الأداء

تحسينات الأداء في التشفير تتضمن ابتكار خوارزميات تشفير أسرع وأكثر كفاءة.

أهمية تحسين الأداء

- تلبية متطلبات الأداء: مع تزايد استخدام التقنيات الحديثة مثل إنترنت الأشياء (IoT) والذكاء الاصطناعي (AI)، تزداد الحاجة لعمليات تشفير سريعة وفعالة.

- معالجة كميات كبيرة من البيانات: تتطلب هذه التقنيات معالجة كميات كبيرة من البيانات بسرعة وكفاءة مع الحفاظ على أمنها.

التطبيقات المحتملة

يمكن استخدام تحسينات الأداء في التطبيقات التي تتطلب استجابة سريعة، مثل أنظمة الدفع الإلكتروني، وتحليل البيانات في الوقت الحقيقي، مما يعزز تجربة المستخدم ويزيد من كفاءة العمليات.

الخلاصة

في ختام مقالنا حول التشفير: حارس أسرار عالمنا الرقمي ودرع الأمن السيبراني، يتبين بوضوح أن التشفير ليس مجرد تقنية معقدة، بل هو عنصر أساسي في حماية خصوصيتنا وأمان بياناتنا في العصر الرقمي. بينما نعيش في عالم متصل يتزايد فيه حجم المعلومات المتدفقة، يصبح فهمنا للتشفير واستخدامه بشكل فعال أكثر أهمية من أي وقت مضى.

لقد استعرضنا كيف يُمكن لتقنيات التشفير، من التشفير المتناظر إلى غير المتناظر، أن تحمي أسرارنا الشخصية، وتؤمن الاتصالات، وتضمن سلامة المعاملات. ومع استمرار تطور التهديدات السيبرانية، يجب أن نكون مستعدين لتبني الحلول الأمنية الحديثة.

لذلك دعونا نتعهد جميعًا بزيادة وعيّنا وفهمنا لعالم التشفير، ونتذكر أن كل خطوة نتخذها نحو تعزيز أمننا الرقمي تعكس التزامنا بحماية أسرارنا. في النهاية، يعد التشفير أكثر من مجرد أداة؛ إنه درع حقيقي يحمينا في عالم يتسم بالتحديات المتزايدة.