الهجمات السيبرانية (Cyber Attack) تعد تهديدًا خطيرًا في عالمنا الرقمي المعاصر، حيث يمكنها أن تعرض البيانات الشخصية، المالية، والتجارية للخطر. هذه الهجمات غالبًا ما ينفذها Hackers أو مجموعات خبيثة، بهدف الوصول إلى معلومات حساسة، تخريب البيانات، أو تعطيل الأنظمة. في هذا المقال من موقع وسام ويب سنتعرّف على أنواع Cyber Attacks، أسباب حدوثها، وأبرز الطرق الفعّالة لمواجهتها.

جدول المحتويات

- ما هو الهجوم السيبراني (Cyber Attack)؟

- ما هي أهداف الهجمات السيبرانية؟

- ما هي البرمجيات الضارة وأخطر أشكالها؟

- أشهر أنواع الهجمات السيبرانية

- أمثلة على الهجمات السيبرانية

- الفرق بين الهجمات السيبرانية والاختراق الأمني

- ما هي الحرب السيبرانية؟

- ما هي خرائط الهجمات السيبرانية؟

- كيف يمكن منع الهجمات السيبرانية؟

- خلاصة

- أسئلة شائعة

- 1. ما هي الهجمات السيبرانية وكيف يمكن أن تؤثر على المواقع والشركات؟

- 2. ما أبرز أنواع الهجمات السيبرانية المنتشرة في الوقت الحالي؟

- 3. كيف يمكن الوقاية من الهجمات السيبرانية وحماية الأنظمة والبيانات؟

- 4. ما الفرق بين الهجمات السيبرانية والاختراق الأمني التقليدي؟

- 5. لماذا تزداد الهجمات السيبرانية عامًا بعد عام، وما دوافع القائمين بها؟

ما هو الهجوم السيبراني (Cyber Attack)؟

الهجوم السيبراني (Cyber Attack) هو نوع من الأفعال الخبيثة وغير المصرح بها، يتم تنفيذه بهدف التسلل، التخريب، التغيير أو سرقة المعلومات الرقمية. هذه الهجمات عادة ما تنفذ من قبل Hackers، أو مجموعات Cybercrime Groups، أو حتى بعض Governments، ويمكن أن تستهدف Computer Systems، الشبكات (Networks)، الخوادم (Servers)، وحتى الأجهزة الشخصية (Personal Devices).

تحدث الهجمات السيبرانية بأشكال متعددة مثل: Malware، Phishing، DDoS Attacks، SQL Injection وIdentity Theft.

هذه الهجمات قد تؤدي إلى فقدان بيانات حساسة، خسائر مالية ضخمة، وأضرار على مستوى السمعة والاعتبار لكل من الأفراد والمؤسسات. ولمواجهة هذه التهديدات، يجب الاعتماد على إجراءات وقائية مثل:

- استخدام Strong Passwords (كلمات مرور قوية)

- تفعيل Two-Factor Authentication (المصادقة الثنائية)

- تحديث البرمجيات بشكل منتظم

- تثبيت Trusted Antivirus Software (برامج مكافحة فيروسات موثوقة)

تزداد أهمية Cyber Security يومًا بعد يوم، ومع ارتفاع مستوى الاعتماد على التكنولوجيا، تصبح التهديدات السيبرانية أكثر تعقيدًا وتطورًا. ولذلك فإن التوعية والتدريب في هذا المجال باتت ضرورة لا غنى عنها لجميع المستخدمين.

في عالمنا الرقمي الحديث، أصبحت الهجمات السيبرانية من أكبر التهديدات التي تواجه الأفراد، الشركات، وحتى الحكومات. إذ يمكن أن تؤدي هذه الهجمات إلى سرقة البيانات الشخصية، تعطيل الأنظمة الحاسوبية، وإحداث خسائر مالية فادحة.

لكن السؤال الأهم: ما هو الهجوم السيبراني بدقة؟ ما أنواعه؟ وكيف يمكن الوقاية منه؟ في هذا المقال سنجيب عن هذه الأسئلة بشكل شامل ومفصل.

بإيجاز، الهجوم السيبراني (Cyber Attack) يطلق على أي فعل خبيث وغير مشروع ينفذ بهدف اختراق، سرقة، تغيير أو تدمير البيانات والأنظمة الرقمية. وغالبًا ما يستخدم المهاجمون السيبرانيون أساليب متعددة للتسلل إلى Computer Networks، Websites، الحسابات الإلكترونية (User Accounts)، والأنظمة المؤسسية (Organizational Systems).

مقالة ذات صلة: ما هو الأمن السيبراني Cyber security؟ وكيف نحمي خصوصيتنا على الإنترنت؟

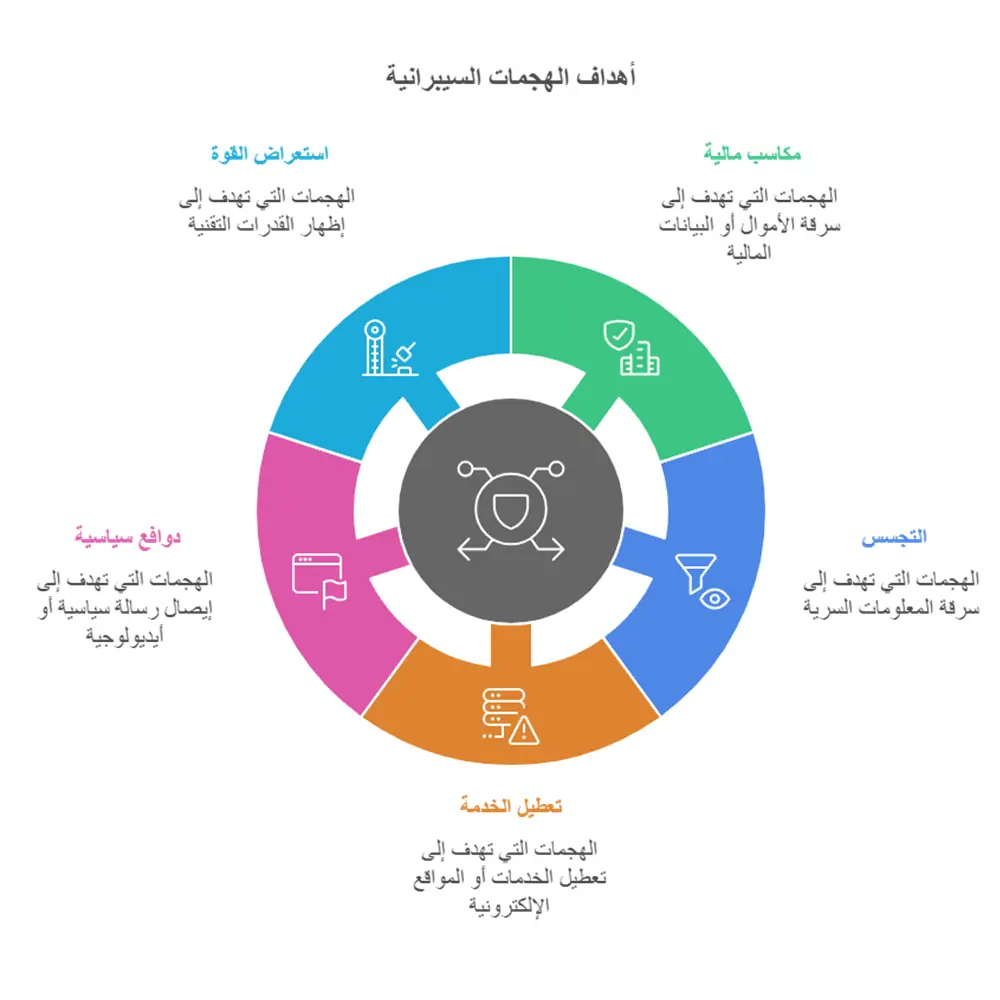

ما هي أهداف الهجمات السيبرانية؟

مع تزايد الاعتماد على الأنظمة التجارية التي تعاني من ثغرات أمنية، شهدت الجرائم السيبرانية نموًا ملحوظًا في السنوات الأخيرة. في كثير من الحالات يسعى المهاجمون وراء الفدية (Ransomware Attacks)، حيث تظهر الإحصائيات أن أكثر من 53% من الهجمات الإلكترونية تسببت بخسائر مالية تجاوزت 500 ألف دولار أو أكثر.

لكن الدوافع ليست دائمًا مالية فقط، فهناك أيضًا هجمات ذات أهداف خفية. بعض المهاجمين ينفذون هجماتهم بدافع ما يعرف بـ Hacktivism، حيث يقومون بتدمير أنظمة أو تسريب بيانات بهدف توصيل رسالة سياسية أو أيديولوجية معينة، تتعدد أهداف الهجمات السيبرانية وتتنوع بحسب نية المهاجم وموارده. فيما يلي أبرز هذه الأهداف موضّحة بوضوح:

1. تحقيق مكاسب مالية

الكثير من الهجمات السيبرانية تنفذ بهدف الحصول على أموال ضخمة. على سبيل المثال، قد يقع شخص ضحية لهجوم Phishing فيُفقد حسابه البنكي بالكامل. يلجأ Hackers عادةً إلى طرق مثل Phishing أو الاحتيال الإلكتروني (Online Fraud) لسرقة البيانات الحساسة أو الأموال.

2. التجسس وسرقة المعلومات

في بيئة الأعمال التنافسية، قد تتحول سرقة البيانات إلى أداة غير أخلاقية لتحقيق الأفضلية. على سبيل المثال، قد تُسرق التصاميم أو المشاريع السرية لشركة ما من قبل منافسها المباشر. هذا النوع من Cyber Attacks غالبًا ما تقوم به Large Organizations أو حتى بعض Governments بهدف الوصول إلى أسرار تجارية أو بيانات حساسة.

3. تعطيل الخدمات وإلحاق الضرر بالسمعة

كثيرًا ما نسمع عن توقف موقع إلكتروني لمتجر عالمي شهير في منتصف حملة تسويقية كبرى، ليخسر ثقة عملائه ويُصاب بأضرار مالية فادحة. مثل هذه الهجمات عادة ما تكون نتيجة DDoS Attacks التي تهدف إلى إغراق الخوادم بالطلبات لتعطيلها. هذه الهجمات لا تسبب خسائر مالية فحسب، بل تضر كذلك بسمعة الشركات على المدى الطويل.

4. دوافع سياسية أو أيديولوجية (Hacktivism)

أحيانًا تكون الهجمات الإلكترونية ذات طابع سياسي أو أيديولوجي، حيث تسعى مجموعات Hacktivists إلى إيصال رسالة معينة من خلال اختراق مواقع حكومية أو مؤسسات إعلامية. هذا النوع من الهجمات يهدف عادة إلى نشر الفوضى، فضح معلومات، أو التأثير في الرأي العام مثل ما يحدث من هجمات سيبرانية متبادلة بين إيران وإسرائيل.

5. استعراض القوة أو التحدي التقني

في بعض الحالات، يقوم Hackers بمهاجمة أنظمة أو شبكات فقط لإثبات قدراتهم التقنية أو لاختبار حدود الأمان. ورغم أن هذه الهجمات قد تبدو “تجريبية”، إلا أنها قد تسبب أضرارًا فعلية وتسرب بيانات مهمة.

ما هي البرمجيات الضارة وأخطر أشكالها؟

تعتبر البرمجيات الضارة أو ما يعرف بـ Malware من أخطر أدوات الجرائم الإلكترونية، حيث يتم تصميمها خصيصًا لاختراق الأجهزة، تدمير البيانات أو سرقتها، والتأثير سلبًا على أمان الأفراد والمؤسسات. ومع الانتشار الواسع للأجهزة المتصلة بالإنترنت، أصبحت هذه البرمجيات جزءًا لا يتجزأ من تهديدات الأمن السيبراني التي تتطور باستمرار، وتنتشر غالبًا عبر البريد الإلكتروني، المواقع المصابة، أو حتى تحديثات البرامج المزيفة.

برامج التجسس (Adware)

برامج التجسس من أكثر البرمجيات الضارة شيوعًا، حيث تعمل على جمع بيانات حول سلوك المستخدم أثناء التصفح، ثم تظهر له إعلانات مزعجة أو موجهة. الأخطر من ذلك أنها قد تتنكر في صورة برامج عادية، بينما تقوم في الخفاء بسرقة معلومات حساسة مثل كلمات المرور أو أرقام البطاقات المصرفية، بل قد تصل إلى البيانات السرية للشركات كقوائم العملاء أو المستندات المالية.

شبكات البوت نت (Botnet Malware)

البرمجيات الخاصة بالبوت نت تعمل على تحويل أجهزة الضحايا إلى أدوات ضمن شبكة ضخمة يتم التحكم بها عن بعد. ومن خلال هذه الشبكات، يستطيع المهاجمون تنفيذ أنشطة إجرامية مثل إرسال رسائل بريد عشوائية بكميات هائلة، تعدين العملات المشفرة باستخدام موارد الأجهزة المخترقة، أو شن هجمات الحرمان من الخدمة الموزعة (DDoS) التي تعطل المواقع والشبكات الكبرى وتسبب خسائر مادية وسمعية جسيمة.

برامج الفدية (Ransomware)

تعتبر برامج الفدية من أخطر أنواع الهجمات الرقمية في السنوات الأخيرة. إذ تقوم هذه البرمجيات بتشفير ملفات الضحايا وحجب الوصول إليها، ثم يطلب المهاجمون دفع فدية غالبًا بعملات مشفرة مثل البيتكوين مقابل استعادة البيانات. ومن أبرز الأمثلة على ذلك هجوم WannaCry في عام 2017، والذي أصاب آلاف الأنظمة حول العالم وتسبب في شلل مؤقت لجهات كبرى مثل هيئة الخدمات الصحية الوطنية البريطانية (NHS).

برمجيات التعدين الخبيثة (Cryptojacking)

في هذا النوع من الهجمات، يقوم المهاجمون باستغلال موارد أجهزة الضحايا – مثل قوة المعالجة والطاقة – لتعدين العملات الرقمية دون علمهم. ورغم أن هذا النوع قد لا يلحق ضررًا مباشرًا بالبيانات، إلا أنه يؤدي إلى إبطاء الأجهزة، رفع استهلاك الكهرباء، وإتلاف المكونات مع مرور الوقت.

البرمجيات الخبيثة غير المرئية (Fileless Malware)

تختلف هذه البرمجيات عن غيرها بكونها لا تعتمد على ملفات تقليدية يمكن اكتشافها، بل تعمل بشكل مباشر في ذاكرة الجهاز. وغالبًا ما تستخدم أدوات النظام المشروعة مثل PowerShell للقيام بمهامها الخبيثة، مما يجعل اكتشافها صعبًا للغاية. وبفضل هذا الأسلوب المتطور، يمكنها الاستمرار لفترات طويلة دون أن يتم رصدها من قِبل برامج الحماية التقليدية.

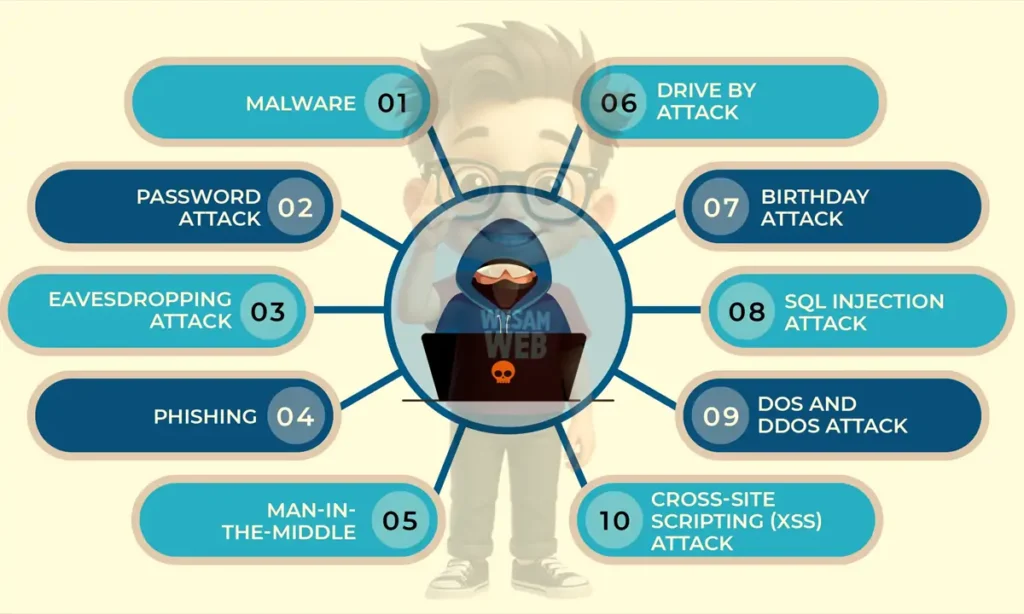

أشهر أنواع الهجمات السيبرانية

تتعدد الهجمات السيبرانية وتختلف أساليبها بحسب أهداف المهاجمين ومستوى تقنياتهم. بعض هذه الهجمات أصبح شائعًا ومعروفًا على نطاق واسع، بينما يعتمد البعض الآخر على تقنيات متقدمة يصعب اكتشافها. فيما يلي أبرز وأخطر هذه الأنواع التي تستهدف الأفراد والمؤسسات حول العالم:

هجمات التصيد الاحتيالي (Phishing Attacks)

التصيد الاحتيالي من أكثر الهجمات السيبرانية انتشارًا، حيث يعتمد المهاجم على خداع الضحية عبر رسائل بريد إلكتروني أو رسائل نصية تبدو وكأنها من جهات موثوقة، مثل البنوك أو الشركات المعروفة. يقوم الضحية بالنقر على رابط مزيّف أو إدخال بيانات حساسة مثل كلمات المرور وأرقام البطاقات البنكية، ليتمكن المهاجم من سرقتها. خطورة هذه الهجمات تكمن في بساطتها وسهولة وقوع المستخدمين العاديين فيها.

هجمات الحرمان من الخدمة (DDoS)

تهدف هذه الهجمات إلى إغراق خوادم أو شبكات معينة بطلبات اتصال هائلة في وقت قصير، مما يؤدي إلى توقفها عن العمل وفقدان قدرتها على الاستجابة للمستخدمين الشرعيين. تُستخدم هذه الهجمات غالبًا ضد مواقع الشركات الكبرى أو المؤسسات الحكومية، خاصة في أوقات حساسة مثل الحملات الإعلانية أو الفعاليات المهمة، وهو ما يسبب خسائر مالية وضررًا بالسمعة.

هجمات حقن SQL (SQL Injection)

تستهدف هجمات حقن SQL (SQL Injection) هذه قواعد البيانات التي تديرها المواقع الإلكترونية. يقوم المهاجم بإدخال تعليمات برمجية خبيثة في الحقول المخصصة لإدخال البيانات، مثل استمارات تسجيل الدخول، مما يمنحه إمكانية الوصول غير المصرح به إلى قاعدة البيانات. من خلال هذه الثغرة، يمكن للمهاجم سرقة بيانات حساسة مثل معلومات العملاء، أو حتى تعديل محتوى الموقع.

هجمات الهندسة الاجتماعية (Social Engineering)

تعتمد هذه الهجمات على استغلال العنصر البشري بدلاً من الثغرات التقنية. يستخدم المهاجم أساليب الخداع والإقناع للحصول على معلومات حساسة أو دفع الضحية لاتخاذ إجراءات معينة. على سبيل المثال، قد ينتحل المهاجم صفة موظف في شركة ويطلب من أحد العاملين مشاركة كلمة مرور أو بيانات سرية. خطورة هذا النوع تكمن في صعوبة كشفه لأنه يعتمد على التلاعب النفسي.

هجمات يوم الصفر (Zero-Day Attacks)

تنفذ هذه الهجمات فور اكتشاف ثغرة جديدة في برنامج أو نظام ما، قبل أن يتمكن المطوّرون من إصدار تحديث أمني لإصلاحها. تعد من أخطر أنواع الهجمات، لأنها تستغل نقاط ضعف غير معروفة للمستخدمين أو حتى للشركات نفسها. وغالبًا ما تستهدف المؤسسات الكبرى أو البنى التحتية الحساسة مثل شبكات الكهرباء والاتصالات.

أمثلة على الهجمات السيبرانية

فيما يلي بعض النماذج الشائعة من الهجمات السيبرانية وأنواع تسرب البيانات التي قد تواجه الأفراد والمؤسسات:

- سرقة الهوية، الاحتيال، والابتزاز.

- البرمجيات الخبيثة (Malware)، هجمات التصيّد (Phishing)، الرسائل المزعجة (Spam)، التزوير، برامج التجسس (Spyware)، أحصنة طروادة (Trojans) والفيروسات.

- سرقة الأجهزة المادية مثل الحواسيب المحمولة أو الهواتف الذكية.

- هجمات حجب الخدمة الموزعة (Distributed Denial of Service – DDoS).

- اختراقات الوصول غير المصرح به.

- سرقة أو اعتراض كلمات المرور (Password Sniffing).

- التسلل إلى الأنظمة (System Intrusion).

- تدمير أو تشويه المواقع الإلكترونية (Website Defacement).

- استغلال الثغرات في متصفحات الويب العامة أو الخاصة.

- استغلال خدمات المراسلة الفورية.

- سرقة الملكية الفكرية (Intellectual Property – IP) أو الوصول غير المشروع إليها.

توجد مجموعة من الأدوات الأمنية التي تلجأ إليها المؤسسات عادةً للحماية من الهجمات السيبرانية. ومع ذلك، فإن الاعتماد على الأدوات وحدها لا يكفي، إذ تحتاج كل مؤسسة إلى موظفين مدرَّبين في مجال تكنولوجيا المعلومات والأمن السيبراني، أو إلى الاستعانة بخدمات أمنية خارجية، من أجل إدارة هذه الأدوات والاستفادة منها بشكل فعّال لتقليل حجم التهديدات.

الفرق بين الهجمات السيبرانية والاختراق الأمني

في عالم الأمن الرقمي كثيرًا ما تختلط المفاهيم بين مصطلحي الهجمات السيبرانية (Cyber Attacks) والاختراق الأمني (Security Breach). ورغم التقاطع الكبير بينهما، إلا أن لكل مصطلح معنى محدد واستخدام مختلف. فهم هذا الفرق يساعد الأفراد والمؤسسات على التعامل مع التهديدات الإلكترونية بوعي أكبر وتحديد الاستراتيجيات المناسبة للوقاية والاستجابة.

جدول يوضح الفرق بين الهجمات السيبرانية والاختراق الأمني:

| العنصر | الهجمات السيبرانية (Cyber Attacks) | الاختراق الأمني (Security Breach) |

|---|---|---|

| التعريف | أي نشاط خبيث أو غير مصرح به يهدف إلى تعطيل الأنظمة أو سرقة البيانات أو التلاعب بها. | حدوث وصول فعلي غير مصرح به إلى نظام أو بيانات حساسة. |

| الطبيعة | فعل هجومي استباقي ينفذه المهاجمون باستخدام أدوات أو تقنيات مختلفة. | نتيجة فعلية للهجوم أو لثغرات أمنية موجودة في النظام. |

| الهدف | قد يكون ماليًا، سياسيًا، تخريبيًا أو للتجسس. | الوصول إلى بيانات أو أنظمة حساسة واستخدامها بشكل غير مشروع. |

| النطاق | يشمل جميع أنواع الهجمات: Phishing، Malware، DDoS وغيرها. | يقتصر على الحالات التي يتم فيها اختراق البيانات أو الموارد فعليًا. |

| الزمن | قد يحدث بشكل مستمر أو على شكل محاولات متكررة. | يُرصد بعد نجاح المهاجم في تجاوز الدفاعات الأمنية. |

| المثال | إرسال بريد إلكتروني تصيّدي لاختراق حساب مصرفي. | اختراق فعلي لقاعدة بيانات بنك وسرقة معلومات العملاء. |

يمكن القول إن الهجوم السيبراني هو الفعل أو المحاولة التي يقوم بها المهاجم، بينما الاختراق الأمني هو النتيجة الملموسة إذا نجح هذا الهجوم في تجاوز الدفاعات. ومن هنا تأتي أهمية الاستثمار في أنظمة حماية متطورة وتدريب الموظفين على اكتشاف محاولات الهجوم قبل أن تتحول إلى اختراق فعلي يعرّض المؤسسة لمخاطر مالية وسمعة يصعب تعويضها.

ما هي الحرب السيبرانية؟

توصف الحرب السيبرانية عادةً بأنها هجوم إلكتروني أو سلسلة من الضربات ضد دولة ما. ولديها القدرة على تدمير البنية التحتية الحكومية والمدنية وتعطيل الأنظمة الأساسية، مما يُلحق الضرر بالدولة وربما يؤدي إلى الموت.

ومع ذلك، يختلف خبراء الأمن السيبراني حول ماهية الحرب السيبرانية. تقر وزارة الدفاع الأمريكية بالتهديد الذي يمثله الاستخدام العدائي للإنترنت على الأمن القومي، لكنها لا تقدم تعريفًا دقيقا للحرب السيبرانية. يُعرّفها البعض بأنها هجوم إلكتروني قد يُفضي إلى الموت.

عادةً ما تشمل الحرب السيبرانية شن دولة قومية هجمات إلكترونية ضد دولة أخرى، مع أنه في حالات نادرة، تُنفذ هذه الهجمات منظمات إرهابية أو جهات فاعلة غير حكومية في محاولة لتحقيق أهداف دولة معادية. وقد وردت تقارير متعددة عن ادعاءات بشن حرب سيبرانية في السنوات الأخيرة، ولكن لا يوجد معيار قانوني موحد لكيفية اعتبار الهجوم الإلكتروني عملاً حربيًا.

مقالة ذات صلة: الحرب السيبرانية Cyber Warfare: ما هو التهديد الخفي الذي يعيد تشكيل النزاعات العالمية

ما هي خرائط الهجمات السيبرانية؟

خرائط الهجمات السيبرانية (Cyber Attack Maps) هي تمثيلات بصرية ديناميكية أو ثابتة تُظهر مسارات الهجمات الإلكترونية، نقاط الضعف المستغلة، الأهداف المستهدفة، والتقنيات التي يستخدمها المهاجمون خلال مراحل اختراق الأنظمة أو الشبكات.

تعدّ هذه الخرائط أدوات تحليلية واستراتيجية تُستخدم من قِبل خبراء الأمن السيبراني لفهم سلوك المهاجمين، توقُّع تحركاتهم، وبناء دفاعات استباقية فعّالة.

أهداف خرائط الهجمات:

- تتبع سلسلة الهجوم: من لحظة الاستطلاع الأولي (Reconnaissance) حتى تحقيق الهدف النهائي (مثل سرقة البيانات أو تعطيل الخدمة).

- تحديد نقاط الضعف: توضيح الأماكن التي يمكن أن يدخل منها المهاجم (مثل ثغرات البرمجيات، كلمات المرور الضعيفة، أو سوء تكوين الأنظمة).

- فهم نوايا المهاجم: من خلال تحليل أنماط الهجوم، يمكن التمييز بين هجمات عشوائية وهجمات موجّهة (Targeted Attacks) من جهات متطورة (مثل APTs).

- تحسين خطط الاستجابة: تساعد الفِرق الأمنية على بناء سيناريوهات استجابة واقعية ومبنية على أدلة فعلية.

أنواع خرائط الهجمات الشائعة:

- خرائط MITRE ATT&CK: من أكثر الإطارات المرجعية انتشارًا، وتُصنّف تقنيات الهجوم حسب المراحل (مثل التنفيذ، التحوّل الجانبي، التصفية)، وتوفر قاعدة معرفية غنية لفهم تكتيكات adversaries.

- خرائط Kill Chain (سلسلة القتل): طوّرتها شركة لوكهيد مارتن، وتصف الهجوم كسلسلة مراحل متتالية (7 مراحل)، بدءًا من الاستطلاع ووصولًا إلى تحقيق الهدف.

- خرائط مخصصة داخليًّا: تبنيها المؤسسات الكبيرة لتمثيل بنيتها التحتية الخاصة وربطها بسيناريوهات تهديد واقعية.

لماذا تهم خرائط الهجمات السيبرانيه؟

لأن فهم خريطة الهجوم يعطيك “عين المدافع”. بدلًا من مجرد تثبيت مضاد فيروسات أو جدار ناري، ستبدأ في التفكير كخبير أمن:

“أين يمكن أن يدخل المهاجم؟ ما الذي يبحث عنه؟ وكيف يمكنني إغلاق هذا الممر قبل أن يستخدمه؟”

باختصار، خرائط الهجمات السيبرانية ليست مجرد رسوم بيانية، بل هي خريطة طريق للمهاجم… ودرع للمدافع.

كيف يمكن منع الهجمات السيبرانية؟

فيما يلي نستعرض بعض أدوات الأمان التي تستخدم عادة من قبل المؤسسات للوقاية من الهجمات السيبرانية. مع ذلك، من المهم التأكيد على أن الأدوات وحدها لا تكفي، إذ تحتاج كل مؤسسة إلى موظفين مدرَّبين في مجال تكنولوجيا المعلومات والأمن السيبراني أو الاستعانة بخدمات أمنية خارجية لإدارة هذه الأدوات بشكل فعّال وتقليل التهديدات.

جدار حماية تطبيقات الويب (WAF)

يعمل جدار الحماية لتطبيقات الويب (WAF) على تحليل طلبات HTTP وحماية تطبيقات الويب من خلال التعرف على حركة المرور المشبوهة. هذه الحركة قد تكون هجومًا إدخاليًا (مثل محاولة حقن كود ضار من قِبل مهاجم) أو اتصالات صادرة من برمجيات خبيثة مرتبطة بمركز تحكم خارجي (C&C).

يقوم WAF بحجب التهديدات قبل وصولها إلى التطبيق، وبالتالي يمنع استغلال الثغرات الشائعة حتى وإن لم يتم إصلاحها بعد.

يعد WAF مكملاً لجدران الحماية التقليدية وأنظمة كشف التسلل (IDS)، حيث يوفّر الحماية على مستوى طبقة التطبيقات (الطبقة 7 في نموذج OSI).

الحماية من هجمات حجب الخدمة الموزعة (DDoS Protection)

توفر حلول الحماية ضد هجمات DDoS دفاعًا للشبكات والخوادم ضد هجمات الحرمان من الخدمة. يمكن تنفيذ ذلك من خلال أجهزة متخصصة داخل المؤسسة أو عبر خدمات قائمة على السحابة.

تعتبر الحلول السحابية الأكثر كفاءة للتصدي لهجمات DDoS واسعة النطاق التي تنفَذ عبر ملايين الروبوتات، وذلك بفضل قدرتها العالية على التوسع حسب حجم الهجوم.

تعمل أنظمة حماية DDoS على رصد حركة المرور للتفرقة بين النشاط العادي والمشبوه. وعند اكتشاف الهجوم، يتم تنفيذ عملية تسمى Scrubbing، حيث تُفحص الحزم ويُحجب الضار منها قبل أن تصل إلى الخادم المستهدف، بينما يُسمح للحركة الشرعية بالمرور دون انقطاع الخدمة.

الحماية من الروبوتات (Bot Protection)

تشكل الروبوتات نسبة كبيرة من حركة الإنترنت. بعض الروبوتات نافعة (مثل فهرسة المواقع لمحركات البحث)، لكن العديد منها يستخدم في أنشطة ضارة مثل:

- شن هجمات DDoS

- سرقة المحتوى

- الهجمات الآلية على تطبيقات الويب

- نشر البريد العشوائي والبرمجيات الخبيثة

يعمل نظام حماية الروبوتات على حجب الروبوتات الضارة مع السماح للروبوتات المشروعة بالوصول. ويُنجَز ذلك عبر قاعدة بيانات كبيرة لسلوكيات الروبوتات المعروفة وتحليل أنماط الاستخدام للكشف عن الأنشطة الخبيثة.

أمان السحابة (Cloud Security)

تدير معظم المؤسسات اليوم بنيتها التحتية وتطبيقاتها وبياناتها عبر الخدمات السحابية. هذا يجعلها أكثر عرضة للهجمات لأنها غالبًا مكشوفة للشبكات العامة وتعاني أحيانًا من ضعف المراقبة.

مزودو خدمات السحابة يوفرون أدوات أمان افتراضية، لكن هذه الأدوات محدودة ولا تكفي دائمًا. لذلك تلجأ الكثير من المؤسسات إلى حلول أمن سحابية متخصصة لضمان حماية كاملة لأصولها الرقمية الحساسة.

أمان قواعد البيانات (Database Security)

تُعتبر قواعد البيانات الهدف الأكثر حساسية لأنها تحتوي على المعلومات الحيوية للمؤسسة. لذا فإن تأمينها ضروري من خلال:

- تقوية إعدادات الخوادم

- تفعيل الضوابط الأمنية والتحكم في الوصول

- تشفير البيانات

- مراقبة الأنشطة المشبوهة

تساعد حلول أمان قواعد البيانات على منع التهديدات مثل: الوصول المفرط، استغلال الثغرات غير المرقعة، حماية ضعيفة للبيانات الحساسة، وهجمات الحقن في قواعد البيانات.

أمان واجهات برمجة التطبيقات (API Security)

تستخدم التطبيقات الحديثة واجهة برمجة التطبيقات (API) للتواصل مع تطبيقات أخرى، أو للحصول على بيانات وخدمات مختلفة. تُستَخدم الـ API أيضًا لدمج الأنظمة داخل المؤسسة، كما تُستخدم بشكل متزايد للتفاعل مع أنظمة يديرها أطراف خارجية.

تعتبر جميع الـ API، خصوصًا الـ API العامة المتاحة عبر الإنترنت، عرضة للهجمات السيبرانية. وبسبب بنيتها المنظمة والمُوثَّقة جيدًا، يكون من السهل على المهاجمين تعلم كيفية عملها والتلاعب بها.

الكثير من الـ API غير المؤمنة بشكل صحيح قد تعاني من ضعف في آليات المصادقة أو تكون مكشوفة أمام ثغرات مثل:

- هجمات البرمجة عبر المواقع (XSS)

- حقن SQL

- هجمات الرجل في الوسط (MitM)

تأمين الـ API يتطلب عدة إجراءات، منها:

- تطبيق مصادقة متعددة العوامل (MFA)

- الاستخدام الآمن لرموز المصادقة (Tokens)

- تشفير البيانات أثناء النقل

- فلترة وتنقية مدخلات المستخدم لمنع هجمات الحقن

تتيح حلول أمان API تطبيق هذه الضوابط الأمنية بشكل مركزي لضمان الحماية الفعّالة.

استخبارات التهديدات السيبرانية (Threat Intelligence)

تعمل استخبارات التهديدات السيبرانية في الخلفية وتدعم العديد من أدوات الأمان الحديثة. كما يعتمد عليها فريق الأمن مباشرة أثناء التحقيق في الحوادث الأمنية وتحليل الأضرار الناتجة عن الهجمات.

تتضمن قواعد بيانات استخبارات التهديدات معلومات منظمة يتم جمعها من مصادر متعددة حول:

- الجهات المهاجمة

- تكتيكات وأساليب الهجوم

- الإجراءات والروتينات المتبعة

- الثغرات المعروفة في الأنظمة

تقوم حلول استخبارات التهديدات بجمع البيانات من العديد من التقارير والمصادر الأمنية، مما يساعد المؤسسات على:

- تحديد مؤشرات الاختراق (IOC) بسرعة

- التعرف على الهجمات في مراحلها المبكرة

- فهم دوافع المهاجمين وأساليبهم

- تصميم استجابة مناسبة وفعّالة

خلاصة

الهجمات السيبرانية (Cyber Attacks) من أخطر التهديدات في العالم الرقمي، ويمكن أن تلحق أضرارًا جسيمة بالمواقع والشركات بل وحتى بالدول. فمنذ البرمجيات الخبيثة والتصيد الاحتيالي (Phishing)، وصولًا إلى هجمات الحرمان من الخدمة الموزعة (DDoS) وحقن قواعد البيانات (SQL Injection)، يمتلك المهاجمون طيفًا واسعًا من الأساليب للنفاذ إلى الأنظمة وسرقة المعلومات.

ولبناء بنية تحتية آمنة وقادرة على الصمود أمام هذه التهديدات، يعد استخدام خادم افتراضي (VPS) مزوّد بمستوى عالٍ من الأمان وموارد مخصصة خيارًا ذكيًّا واستباقيًّا.

وللمواجهة الفعالة لهذه المخاطر، يصبح من الضروري اتخاذ إجراءات أمنية جوهرية، مثل: استخدام كلمات مرور قوية، وتفعيل المصادقة الثنائية (2FA)، والتحديث المستمر للبرمجيات، إضافةً إلى توعية المستخدمين وتدريبهم على مبادئ الأمن السيبراني. كما يتعيّن على الشركات والمؤسسات اعتماد خوادم مخصصة (Dedicated Servers) مدعومة بحلول أمنية احترافية لحماية بياناتها وخدماتها الحيوية.

أسئلة شائعة

1. ما هي الهجمات السيبرانية وكيف يمكن أن تؤثر على المواقع والشركات؟

الهجمات السيبرانية هي محاولات لاختراق الأنظمة الرقمية بغرض السرقة أو التخريب. يمكن أن تؤدي إلى خسائر مالية ضخمة، تسريب بيانات حساسة، وتعطيل الخدمات الحيوية.

2. ما أبرز أنواع الهجمات السيبرانية المنتشرة في الوقت الحالي؟

من أكثر الأنواع شيوعًا: هجمات التصيّد (Phishing)، برامج الفدية (Ransomware)، وهجمات رفض الخدمة الموزعة (DDoS). كل نوع منها يستهدف جانبًا مختلفًا من البنية التحتية الرقمية.

3. كيف يمكن الوقاية من الهجمات السيبرانية وحماية الأنظمة والبيانات؟

الوقاية تتطلب تحديث البرامج باستمرار، استخدام كلمات مرور قوية مع المصادقة متعددة العوامل، وتدريب الموظفين على أساليب التعرف على محاولات الاحتيال.

4. ما الفرق بين الهجمات السيبرانية والاختراق الأمني التقليدي؟

الهجمات السيبرانية غالبًا منظمة وتتم عبر الإنترنت باستخدام أدوات تقنية متقدمة. بينما الاختراق الأمني التقليدي قد يكون محدودًا في النطاق ويعتمد على ضعف فردي في النظام.

5. لماذا تزداد الهجمات السيبرانية عامًا بعد عام، وما دوافع القائمين بها؟

الزيادة مرتبطة بالاعتماد المتزايد على التكنولوجيا والبيانات الرقمية. أما الدوافع فتتراوح بين تحقيق مكاسب مالية، أهداف سياسية، أو حتى مجرد استعراض القوة التقنية.