أمن المعلومات (InfoSec): دليل لحماية البيانات في عصر البرمجة والذكاء الاصطناعي

في العصر الرقمي الحديث، بات أمن المعلومات أثمن مورد، متجاوزًا حتى الأصول المادية التقليدية في أهميته. تعتمد الشركات والحكومات، بل وحتى المستخدمون الأفراد، على البيانات لاتخاذ القرارات، وتشغيل الأنظمة، وتقديم الخدمات بكفاءة وأمان. ومع هذا الاعتماد المتزايد، تصاعدت المخاطر المرتبطة بإساءة استخدام البيانات، أو اختراقها، أو تسريبها إلى مستويات غير مسبوقة.

لم يعد أمن المعلومات ميزة ثانوية أو اختيارية، بل أصبح ضرورة حتمية لضمان استمرارية الأعمال، وحماية الخصوصية، والحفاظ على الثقة الرقمية. فكل عملية برمجية، وكل نموذج ذكاء اصطناعي، وكل نظام شبكي، يعتمد بشكل مباشر على سلامة البيانات وأمنها.

تهدف هذه المقالة إلى تقديم دليل شامل ومتقدم لأمن المعلومات، موجه لطلاب علوم الحاسوب، والمبرمجين، ومهندسي الذكاء الاصطناعي، وصناع القرار التقني، مع التركيز على المفاهيم الأساسية، والتهديدات الحديثة، وأفضل الممارسات التي تتماشى مع متطلبات العصر الرقمي.

جدول المحتويات

- ما هو أمن المعلومات؟

- أنواع أمن المعلومات

- الفرق بين أمن المعلومات والأمن السيبراني

- مبادئ أمن المعلومات (CIA Triad)

- أنواع المعلومات التي يجب حمايتها

- التهديدات والمخاطر في أمن المعلومات

- تقنيات حماية أمن المعلومات

- دور البرمجة في تعزيز أمن المعلومات

- أمن المعلومات والذكاء الاصطناعي

- أفضل الممارسات لحماية المعلومات

- خاتمة

ما هو أمن المعلومات؟

أمن المعلومات (Information Security/InfoSec) هو مجموعة متكاملة من السياسات، والإجراءات، والتقنيات التي تهدف إلى حماية المعلومات من الوصول غير المصرح به، أو التعديل غير المشروع، أو الإتلاف، أو التعطيل. تعتبر شبكة Zero Trust من الأساليب الحديثة التي تضمن أمان المعلومات من خلال فرض عدم الثقة بشكل افتراضي لكل مستخدم أو جهاز، مهما كانت درجة قربه من الشبكة.

يعنى أمن المعلومات بحماية البيانات بجميع أشكالها، سواء كانت رقمية، ورقية، أو مخزنة على وسائط مادية، أو متداولة داخل الأنظمة والمؤسسات. كما لا يقتصر دوره على منع الاختراقات فقط، بل يمتد ليغطي دورة حياة البيانات كاملة. تبدأ هذه الدورة من إنشاء البيانات، مرورًا بمعالجتها وتخزينها ونقلها، وانتهاءً بأرشفتها أو إتلافها بطريقة آمنة.

مع تزايد الاعتماد على الحوسبة السحابية، والأنظمة الموزعة، والذكاء الاصطناعي، أصبح أمن المعلومات إطارا استراتيجيًا متكاملًا. يتطلب هذا الإطار تنسيقا بين الجوانب التقنية، والإدارية، والقانونية لضمان توفير البيئة الآمنة لعمليات المنظمة وضمان حماية المعلومات الحساسة.

- مقالات ذات صلة:

أنواع أمن المعلومات

أمن المعلومات ركيزة أساسية في العصر الرقمي، حيث يهدف إلى حماية المعلومات من التهديدات المختلفة عبر ضمان ثلاثيتها الذهبية: السرية (عدم الوصول غير المصرح به)، والسلامة (الحفاظ على دقة المعلومات)، والتوافر (إمكانية الوصول إليها عند الحاجة).

ويتعدى هذا المفهوم مجرد تطبيق أدوات تقنية ليشمل منظومة متكاملة من الضوابط التقنية والإدارية والفيزيائية التي تعمل بتناغم لحماية الأصول المعلوماتية خلال جميع مراحل دورة حياتها، بدءًا من الإنشاء ومرورًا بالمعالجة والتخزين ووصولًا إلى التدمير الآمن، في مواجهة التهديدات المتطورة التي تستهدف الأفراد والمؤسسات على حد سواء.

جدول بأنواع أمن المعلومات

| # | النوع | الوصف التفصيلي | الضوابط والأدوات الرئيسية |

|---|---|---|---|

| 1 | أمن الشبكات | حماية البنية التحتية للشبكات من الاختراقات والهجمات الإلكترونية، وضمان سلامة تدفق البيانات بين الأجهزة المتصلة. | جدران الحماية، أنظمة كشف ومنع التسلل، تقسيم الشبكات إلى مناطق أمان، شبكات خاصة افتراضية، مراقبة حركة الشبكة |

| 2 | أمن التطبيقات | تأمين دورة حياة التطبيقات البرمجية من مرحلة التصميم والتطوير وحتى النشر والصيانة، لمنع استغلال الثغرات البرمجية. | اختبارات الاختراق، مراجعة أكواد المصدر، جدران حماية تطبيقات الويب، إدارة الثغرات، تطوير آمن (Secure SDLC) |

| 3 | أمن البيانات | حماية المعلومات نفسها بغض النظر عن موقعها أو صيغتها، سواء أثناء التخزين الثابت أو النقل أو المعالجة. | التشفير المتقدم، إدارة مفاتيح التشفير، تصنيف البيانات، منع تسرب البيانات، التدمير الآمن للبيانات |

| 4 | أمن السحابة | تأمين البيانات والتطبيقات والخدمات المستضافة في بيئات الحوسبة السحابية (عامة، خاصة، هجينة) وفق نموذج المسؤولية المشتركة. | إدارة الهوية والوصول السحابي، تشفير البيانات في السحابة، مراقبة التهديدات السحابية، أدوات حماية منصات السحابة |

| 5 | أمن نقاط النهاية | حماية الأجهزة الطرفية المتصلة بالشبكة مثل الحواسيب المكتبية والمحمولة والخوادم من التهديدات المستهدفة. | برامج الحماية من البرمجيات الخبيثة، أنظمة منع التسلل على المضيف، التشفير على مستوى الجهاز، إدارة التصحيحات الأمنية |

| 6 | الأمن المادي | تأمين المرافق المادية التي تحتوي على الأصول المعلوماتية مثل مراكز البيانات والخوادم من التهديدات المادية. | أنظمة التحكم في الدخول، كاميرات المراقبة، أجهزة إنذار، حماية من الكوارث الطبيعية، التحكم البيئي |

| 7 | أمن الهواتف المحمولة | حماية الأجهزة المحمولة والبيانات المخزنة عليها من التهديدات الخاصة بالبيئات المتنقلة والشبكات اللاسلكية. | إدارة الأجهزة المتنقلة، تشفير التخزين المحلي، تطبيقات الحاويات المعزولة، الحماية من شبكات الواي فاي المزيفة |

| 8 | أمن العمليات (OPSEC) | حماية العمليات اليومية وتدفقات العمل من خلال تحديد النقاط الضعيفة في الإجراءات وتطبيق ضوابط لمنع تسريب المعلومات. | تصنيف المعلومات، سياسات الاستخدام المقبول، إجراءات الاستجابة للحوادث، برامج تدريب الوعي الأمني |

| 9 | أمن التشفير | استخدام الخوارزميات الرياضية لتحويل البيانات إلى صيغة مشفرة يصعب فهمها دون امتلاك المفتاح المناسب، لضمان السرية والسلامة. | التشفير المتماثل وغير المتماثل، الشهادات الرقمية، التوقيع الإلكتروني، إدارة دورة حياة المفاتيح، بروتوكولات النقل الآمن |

| 10 | أمن الهوية وإدارة الوصول | التحكم في هوية المستخدمين والأنظمة وتحديد صلاحيات الوصول للموارد بناءً على مبدأ "الحد الأدنى من الصلاحيات". | المصادقة متعددة العوامل، المصادقة البيومترية، التحكم في الوصول القائم على الأدوار، إدارة دورة حياة الهوية |

| 11 | أمن إنترنت الأشياء | حماية الأجهزة المتصلة بالإنترنت من نوع "الأشياء" مثل الكاميرات الذكية وأجهزة الاستشعار من الاستغلال كنقاط دخول للشبكات. | تأمين الواجهات البرمجية، تحديثات البرامج الثابتة الآمنة، عزل أجهزة إنترنت الأشياء في شبكات منفصلة |

| 12 | أمن المعلومات الاستباقي | استخدام الذكاء الاصطناعي وتحليل السلوكيات لاكتشاف التهديدات قبل وقوعها والتنبؤ بالهجمات المحتملة. | أنظمة كشف التهديدات المتقدمة، تحليل السلوكيات غير الطبيعية، مراكز عمليات الأمن، مشاركة مؤشرات التهديد |

ملاحظة: تتكامل هذه الأنواع ضمن نموذج دفاعي متعدد الطبقات، حيث لا يكفي الاعتماد على نوع واحد فقط. النجاح في أمن المعلومات يتطلب نهجًا شاملاً يجمع بين الجوانب التقنية والإدارية والبشرية لبناء منظومة أمان متماسكة قادرة على مواجهة التهديدات المتطورة.

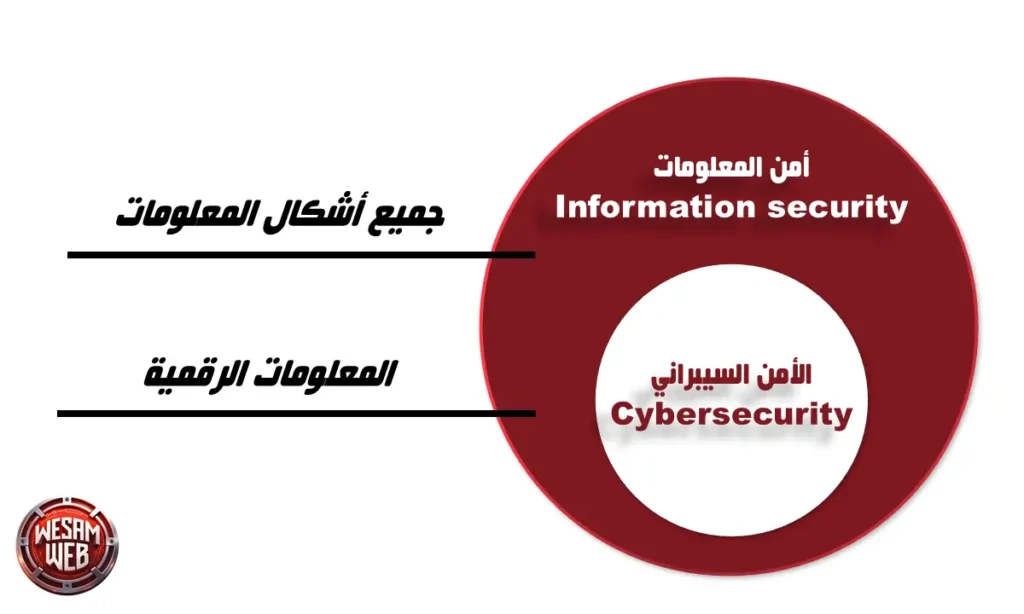

الفرق بين أمن المعلومات والأمن السيبراني

كثيرًا ما يخلط بين مفهومي أمن المعلومات والأمن السيبراني، نظرًا لتقاطع مجاليهما وتشابك أهدافهما. إلا أن هناك فرقًا جوهريًا بينهما من حيث نطاق الحماية ومجال التطبيق:

لمن يرغب في التعمق أكثر في مفهوم الأمن السيبراني وأهميته وأساليب حماية الخصوصية على الإنترنت، يمكنه الرجوع إلى المقال المتكامل بعنوان: ما هو الأمن السيبراني Cyber Security؟ وكيف نحمي خصوصيتنا على الإنترنت؟

أمن المعلومات: يعنى بحماية المعلومة ذاتها بغض النظر عن شكلها أو وسيلة حفظها، سواء كانت رقمية، ورقية، أو مخزّنة على وسائط مادية. يهدف إلى ضمان سرية البيانات وسلامتها وتوافرها، ويشمل ممارسات مثل التشفير، وإدارة الوصول، والتحكم في الصلاحيات.

الأمن السيبراني: يركز على حماية الأنظمة والشبكات والبنية التحتية المعلوماتية من التهديدات والهجمات الإلكترونية. يتعامل مع المخاطر التي تستهدف البيئة الرقمية، مثل البرمجيات الخبيثة، وهجمات حجب الخدمة، والاختراقات. وتشمل أدواته وتقنياته أنظمة كشف التسلل، وجدران الحماية، ومراقبة الشبكات، واستجابة الحوادث.

العلاقة بينهما:: رغم اختلاف نطاق الحماية، فإن المجالين مترابطان ومتكاملان؛ فأمن المعلومات يمثل الإطار الأشمل الذي يهدف إلى حماية البيانات بجميع صورها، في حين يشكل الأمن السيبراني أحد فروعه المتخصصة في حماية المعلومات ضمن الفضاء الرقمي. ولا يمكن تحقيق منظومة أمنية فعّالة دون التنسيق بين الجانبين الإداري والتقني لكليهما.

جدول شامل للفرق بين أمن المعلومات والأمن السيبراني

| المعيار | أمن المعلومات (Information Security) | الأمن السيبراني (Cybersecurity) |

|---|---|---|

| التعريف | حماية المعلومات بجميع أشكالها (رقمية، ورقية، شفهية) من التهديدات التي قد تؤثر على سريتها، سلامتها، أو توافرها. | فرع متخصص من أمن المعلومات يركّز على حماية الأنظمة الرقمية، الشبكات، البرمجيات، والأجهزة المتصلة بالإنترنت من الهجمات الإلكترونية. |

| نطاق التغطية | أوسع نطاقًا؛ يشمل كل ما يحتوي على معلومات، سواء كان رقميًّا أو غير رقمي. | نطاقه أضيق نسبيًّا؛ يقتصر على البيئة الرقمية والفضاء الإلكتروني (Cyberspace). |

| الأشكال المشمولة | - المستندات الورقية - قواعد البيانات الرقمية - المحادثات الهاتفية - السجلات الطبية المطبوعة... إلخ. | - الخوادم والشبكات - التطبيقات الإلكترونية - إنترنت الأشياء (IoT) - الهواتف الذكية والحواسيب... إلخ. |

| الأهداف الأساسية (CIA Triad) | يركّز على مثلث الأمان الكلاسيكي: • السرية (Confidentiality) • السلامة (Integrity) • التوافر (Availability) | يطبّق نفس المثلث (CIA)، لكن ضمن سياق الأنظمة الرقمية والبنية التحتية التقنية. |

| أمثلة على التهديدات | - سرقة ملفات ورقية - تسريب معلومات عبر مكالمة هاتفية - فقدان USB يحتوي على بيانات حساسة. | - هجمات الفدية (Ransomware) - التصيد الإلكتروني (Phishing) - استغلال الثغرات في البرمجيات. |

| الضوابط الأمنية | - سياسات الوصول الفيزيائي - تشفير المستندات - تصنيف المعلومات - إجراءات التدمير الآمن للوثائق. | - جدران الحماية (Firewalls) - أنظمة كشف التسلل (IDS/IPS) - إدارة الثغرات - مراقبة الشبكة. |

| العلاقة بينهما | الأمن السيبراني هو جزء فرعي من أمن المعلومات. | الأمن السيبراني يعتمد على مبادئ أمن المعلومات، لكنه يطبّقها في بيئة رقمية ديناميكية ومعقّدة. |

| المجالات المرتبطة | إدارة المخاطر، حوكمة تكنولوجيا المعلومات (IT Governance)، الامتثال التنظيمي (Compliance). | الدفاع السيبراني، الاستجابة للحوادث، اختبار الاختراق، هندسة الأمن. |

| التركيز الزمني | طويل الأمد؛ يهتم بحماية المعلومات طوال دورة حياتها (من الإنشاء إلى التدمير). | سريع التفاعل؛ غالبًا ما يتعامل مع تهديدات لحظية ومتغيرة تتطلب استجابة فورية. |

مبادئ أمن المعلومات (CIA Triad)

يرتكز أمن المعلومات على نموذج أساسي يعرف باسم مثلث CIA (السرية – Confidentiality، السلامة – Integrity، التوافر – Availability)، وهو إطار مفاهيمي عالمي يستخدم لتصميم وتقييم سياسات وأنظمة الحماية داخل المؤسسات التقنية والحكومية والمالية. يحدد هذا النموذج الأهداف الجوهرية التي يجب تحقيقها لحماية المعلومات طوال دورة حياتها، ويتكون من ثلاثة مبادئ رئيسية مترابطة، لا يمكن الاكتفاء بأحدها دون الآخر.

السرية (Confidentiality)

تشير السرية إلى ضمان وصول المعلومات فقط للأشخاص أو الأنظمة المصرح لها، ومنع أي كشف غير مشروع للبيانات، سواء كان متعمدًا أو عرضيًا. ويُعد هذا المبدأ حجر الأساس في حماية الخصوصية والبيانات الحساسة.

كيف تتحقق السرية عمليًا؟

- إدارة الهوية والوصول (IAM): تحديد هويات المستخدمين وصلاحياتهم بدقة.

- المصادقة متعددة العوامل (MFA): إضافة طبقات تحقق إضافية تقلل من مخاطر اختراق الحسابات.

- التشفير (Encryption): حماية البيانات أثناء التخزين (Data at Rest) وأثناء النقل (Data in Transit).

- مبدأ أقل صلاحية (Least Privilege): منح المستخدم أقل قدر ممكن من الصلاحيات اللازمة لأداء مهامه.

أمثلة على خرق السرية:

- تسريب بيانات العملاء نتيجة اختراق قاعدة بيانات.

- مشاركة كلمات المرور أو مفاتيح الوصول بشكل غير آمن.

- إرسال معلومات حساسة عبر قنوات غير مشفرة.

في بيئات البرمجة والذكاء الاصطناعي، تصبح السرية أكثر حساسية بسبب التعامل مع مجموعات بيانات ضخمة تحتوي على معلومات شخصية أو تجارية، ما يجعل أي تسريب ذا أثر قانوني وسمعي خطير.

السلامة أو النزاهة (Integrity)

تعني النزاهة الحفاظ على دقة البيانات واكتمالها ومنع أي تعديل أو حذف أو إضافة غير مصرح بها. فالبيانات التي يتم الوصول إليها يجب أن تكون صحيحة وموثوقة، وإلا فقدت قيمتها بالكامل.

آليات ضمان النزاهة:

- التحقق من سلامة البيانات (Hashing & Checksums): التأكد من أن البيانات لم يتم تغييرها.

- سجلات التدقيق (Audit Logs): تتبع جميع التعديلات التي تطرأ على البيانات ومعرفة من قام بها ومتى.

- ضوابط التحكم في التغيير (Change Management): تنظيم عمليات التعديل داخل الأنظمة.

- التوقيعات الرقمية (Digital Signatures): ضمان أن البيانات صادرة من مصدر موثوق ولم يتم العبث بها.

أمثلة على انتهاك النزاهة:

- تعديل سجلات مالية أو طبية دون تفويض.

- إدخال بيانات خاطئة نتيجة هجوم أو خطأ بشري.

- التلاعب ببيانات تدريب نماذج الذكاء الاصطناعي (Data Poisoning).

في الأنظمة الذكية، تعد النزاهة عنصرًا بالغ الأهمية، لأن أي بيانات غير دقيقة قد تؤدي إلى قرارات آلية خاطئة أو نماذج ذكاء اصطناعي منحازة أو غير موثوقة.

التوافر (Availability)

يشير التوافر إلى ضمان إمكانية الوصول إلى المعلومات والأنظمة في الوقت المناسب دون انقطاع. فحتى أكثر الأنظمة أمانًا تفقد قيمتها إذا لم تكن متاحة عند الحاجة.

وسائل تعزيز التوافر:

- النسخ الاحتياطي المنتظم (Backups): حماية البيانات من الفقدان.

- التكرار (Redundancy): استخدام خوادم وبنى تحتية بديلة.

- خطط التعافي من الكوارث (Disaster Recovery): استعادة الأنظمة بعد الأعطال أو الهجمات.

- الحماية من هجمات حجب الخدمة (DDoS Protection): منع تعطيل الخدمات.

أمثلة على تهديد التوافر:

- هجمات حجب الخدمة الموزعة (DDoS).

- أعطال الخوادم أو انقطاع الكهرباء.

- فشل التحديثات البرمجية أو سوء الإعدادات.

في البيئات السحابية والتطبيقات الحيوية (مثل الأنظمة المصرفية أو الحكومية)، يعد التوافر عاملًا حاسمًا لاستمرارية الأعمال وثقة المستخدمين.

ربط مبادئ CIA بالأدوات والتقنيات

| مبدأ أمن المعلومات | الهدف الأساسي | الأدوات والتقنيات المستخدمة | أمثلة تطبيقية |

|---|---|---|---|

| السرية (Confidentiality) | منع الوصول غير المصرح به | IAM، MFA، التشفير، Zero Trust، VPN | حماية حسابات المستخدمين، تشفير قواعد البيانات، تقييد الوصول حسب الدور |

| النزاهة (Integrity) | منع التعديل أو التلاعب غير المصرح به | Hashing، التوقيع الرقمي، Audit Logs، Secure Coding | ضمان سلامة السجلات المالية، منع التلاعب ببيانات الأنظمة أو نماذج الذكاء الاصطناعي |

| التوافر (Availability) | ضمان الوصول المستمر للأنظمة | Load Balancing، Backups، DRP، Anti-DDoS | استمرار الخدمات السحابية، التعافي السريع بعد الأعطال أو الهجمات |

هذا الجدول يوضح كيف يمكن ربط مبادئ CIA مع الأدوات والتقنيات المستخدمة لتحقيق أهداف أمن المعلومات.

أنواع المعلومات التي يجب حمايتها

يشمل أمن المعلومات نطاقًا واسعًا من البيانات الحساسة التي تحتاج إلى مستويات مختلفة من الحماية، بحسب طبيعتها وتأثيرها على الأفراد أو المؤسسات أو الدول. وتمثل هذه المعلومات الركيزة الأساسية التي تسعى جميع أنظمة الأمن السيبراني إلى صونها من التهديدات أو الاستخدام غير المشروع.

تزداد أهمية حماية هذه البيانات مع ازدياد قيمتها الاقتصادية أو الاستراتيجية، إذ قد يؤدي تسريبها أو تغييرها إلى أضرار مالية أو قانونية أو تشويه للسمعة. وفيما يلي بعض أبرز أنواع المعلومات التي تتطلب حماية خاصة:

1. البيانات الشخصية

تشمل البيانات الشخصية كل ما يتعلق بهوية الأفراد، مثل الأسماء، والعناوين، وأرقام الهواتف، والمعلومات البنكية، وأرقام الهوية الوطنية. وتعد هذه البيانات من أكثر الأهداف شيوعًا في الهجمات الرقمية، نظرًا لإمكانية استخدامها في سرقة الهوية أو تنفيذ عمليات احتيال مالي.

يتطلب تأمين هذا النوع من المعلومات تطبيق ممارسات مثل التشفير، وضبط الصلاحيات، وسياسات الخصوصية الصارمة. كما تفرض القوانين الحديثة مثل اللائحة العامة لحماية البيانات (GDPR) معايير صارمة لمعالجة هذه البيانات وحمايتها من أي انتهاك.

2. البيانات المالية والإدارية

تتضمن هذه الفئة السجلات المالية، والموازنات، والتقارير المحاسبية، وبيانات الأداء الإداري للمؤسسات. ويُعد هذا النوع من المعلومات أساسًا لاتخاذ القرارات الاستراتيجية داخل الشركات والهيئات.

تسريب البيانات المالية أو التلاعب بها قد يؤدي إلى خسائر اقتصادية جسيمة، ويؤثر في سمعة المؤسسة وثقة المستثمرين. لذلك، تعتمد المؤسسات نظم حماية متقدمة تشمل إدارة الامتثال المالي، والمراقبة المستمرة للمعاملات، وتقنيات التوقيع الرقمي لضمان سلامة هذه البيانات.

3. استراتيجيات الأعمال والممتلكات الفكرية

تشمل هذه الفئة الخطط التشغيلية، واستراتيجيات السوق، وبراءات الاختراع، والتصاميم الهندسية، وأسرار الإنتاج. تعتبر هذه البيانات رأس المال الفكري للمؤسسات ومصدر تميزها التنافسي في السوق.

اختراق هذا النوع من المعلومات يعني فقدان الميزة التنافسية، وقد يؤدي إلى استغلال الابتكارات أو تسريب خطط مستقبلية حساسة. لذلك، تتبع الشركات سياسات سرية صارمة واتفاقيات عدم الإفصاح (NDA)، إلى جانب أنظمة حماية متقدمة تعتمد على تقنيات التشفير وإدارة حقوق المعلومات (IRM).

4. السجلات الطبية والملفات القانونية

تعد السجلات الطبية من أكثر أنواع البيانات خصوصية، إذ تحتوي على معلومات دقيقة عن الحالة الصحية للأفراد. كما تُعتبر الملفات القانونية وثائق حساسة تؤثر في القضايا والنزاعات والأحكام القضائية.

تسريب هذه البيانات قد يشكل انتهاكًا مباشرًا لحقوق الخصوصية ويؤثر على سلامة الأفراد ومكانتهم الاجتماعية أو القانونية. لذلك تفرض الأنظمة الصحية والقانونية سياسات صارمة في إدارة الوصول، وتستخدم حلولاً مثل السجلات الطبية الإلكترونية المشفّرة وأنظمة التدقيق الأمني.

5. المعلومات الحكومية والوثائق السرية

تشمل البيانات المتعلقة بالأمن الوطني، والسياسات الداخلية، والعلاقات الخارجية، والوثائق السرية للدولة. وتمثل هذه المعلومات مستوىً بالغ الحساسية لأنها تتعلق بمصالح الدول واستقرارها السياسي والأمني.

أي تسريب أو تلاعب في هذه البيانات يمكن أن يؤدي إلى تهديد مباشر للأمن القومي. ولهذا، تعتمد الحكومات أنظمة حماية معقدة، تشمل الفصل المادي للشبكات، وأنظمة المراقبة المستمرة، والتصنيف الأمني للمعلومات.

6. بيانات الاعتماد والوصول

تتضمن كلمات المرور، ومفتاح واجهة برمجة التطبيقات API، ورموز المصادقة، وبطاقات الدخول الإلكترونية، وهي تمثل “مفاتيح الأمان” للوصول إلى الأنظمة الحساسة.

أي تساهل في تأمين هذه البيانات قد يؤدي إلى اختراقات كارثية تمكن المهاجمين من التسلل إلى البنية التحتية الداخلية. لذلك يتم تطبيق سياسات المصادقة متعددة العوامل (MFA)، وتدوير كلمات المرور بانتظام، واستخدام مديري كلمات مرور مشفرة.

7. بيانات العملاء والموردين والشركاء التجاريين

تشمل هذه الفئة معلومات التواصل والعقود والسجلات التجارية الخاصة بالأطراف المرتبطة بالمؤسسة. وهي تمثل ركيزة مهمة لاستمرارية العلاقات التجارية وضمان الثقة المتبادلة بين الأطراف.

تسريب بيانات الشركاء أو العملاء لا يسبب فقط ضررًا تجاريًا بل قد يؤثر أيضًا على سمعة المؤسسة ومصداقيتها القانونية. لذا تحرص الشركات على تأمينها عبر اتفاقيات حماية البيانات، وسياسات الامتثال، والتشفير أثناء النقل والتخزين.

التهديدات والمخاطر في أمن المعلومات

مع التطور المتسارع في تقنيات البرمجة، وانتشار الحوسبة السحابية، والاعتماد المتزايد على الأنظمة الذكية والتطبيقات الموزعة، أصبحت أمن المعلومات من أكثر المجالات التقنية تعرضا للمخاطر المتقدمة. فلم تعد التهديدات السيبرانية تعتمد على أساليب بدائية أو هجمات عشوائية، بل تحولت إلى هجمات منظمة، متعددة الطبقات، ومدعومة بأدوات آلية وتقنيات ذكاء اصطناعي.

إن فهم طبيعة التهديدات التي تستهدف أمن المعلومات يعد خطوة أساسية لأي مطور أو مهندس نظم، إذ يساهم ذلك في تصميم تطبيقات أكثر أمانًا، وحماية البيانات الحساسة، وضمان استمرارية الخدمات الرقمية.

البرمجيات الخبيثة (Malware)

تعد البرمجيات الخبيثة من أخطر التهديدات التي تواجه أمن المعلومات، وتشمل الفيروسات، وأحصنة طروادة، وبرامج التجسس، وبرامج الفدية (Ransomware). تعمل هذه البرمجيات على استغلال الثغرات الأمنية أو خداع المستخدم لتنفيذ شيفرات ضارة داخل النظام.

تتمثل مخاطر البرمجيات الخبيثة على أمن المعلومات في:

- تعطيل الأنظمة والخوادم

- تدمير أو تشفير البيانات الحساسة

- التجسس على المستخدمين وسرقة بيانات الدخول

- استغلال الموارد لتنفيذ هجمات أخرى

مثال عملي:

هجوم WannaCry استغل ثغرة في أنظمة Windows، مما أدى إلى إصابة مئات الآلاف من الأجهزة عالميًا، وأثبت أن ثغرة واحدة غير مُعالجة قد تهدد أمن المعلومات لمؤسسات كاملة.

هجمات التصيد الاحتيالي (Phishing)

تعتمد هجمات التصيد الاحتيالي على استهداف المستخدم مباشرة بدلًا من استهداف النظام البرمجي، وهو ما يجعلها من أخطر التهديدات في أمن المعلومات. تستخدم هذه الهجمات رسائل بريد إلكتروني أو مواقع مزيفة تنتحل صفة جهات موثوقة بهدف سرقة المعلومات الحساسة.

تشمل البيانات المستهدفة:

- كلمات المرور

- بيانات البطاقات المصرفية

- رموز المصادقة الثنائية (2FA)

تكمن خطورة التصيد الاحتيالي في أنه يتجاوز الحماية التقنية، ويستغل ضعف الوعي الأمني لدى المستخدمين، مما يجعله سببًا رئيسيًا في العديد من اختراقات أمن المعلومات.

هجمات حجب الخدمة (DDoS)

تركز هجمات حجب الخدمة الموزعة (DDoS) على تعطيل مبدأ التوافر (Availability)، وهو أحد الأعمدة الأساسية في أمن المعلومات.

تعتمد هذه الهجمات على إغراق الخوادم بعدد هائل من الطلبات الوهمية، غالبًا باستخدام شبكات من الأجهزة المخترقة.

تؤدي هجمات DDoS إلى:

- توقف المواقع والتطبيقات عن العمل

- خسائر مالية مباشرة

- تراجع ثقة المستخدمين في الخدمة

تعرضت منصات تقنية كبرى مثل GitHub لهجمات DDoS ضخمة أثرت بشكل مباشر على استمرارية خدماتها.

الهندسة الاجتماعية وأثرها على أمن المعلومات

تعد الهندسة الاجتماعية من أخطر أساليب اختراق أمن المعلومات لأنها تستهدف العنصر البشري بدل الأنظمة التقنية.

يعتمد المهاجم في هذا النوع من الهجمات على التلاعب النفسي، واستغلال الثقة أو الخوف أو الاستعجال للحصول على معلومات حساسة.

تشمل أساليب الهندسة الاجتماعية:

- انتحال صفة موظف تقني أو إداري

- طلب معلومات بحجة الطوارئ

- إقناع المستخدم بتنفيذ إجراء ضار

- تشير الدراسات إلى أن أكثر من 80٪ من حوادث اختراق أمن المعلومات تبدأ بسبب خطأ بشري.

ثغرات البرمجيات وأثر البرمجة غير الآمنة

الثغرات البرمجية هي نتيجة أخطاء في تصميم أو تنفيذ الشيفرة البرمجية، وتُعد من أبرز أسباب اختراق أمن المعلومات، خصوصًا عند تجاهل مبادئ البرمجة الآمنة.

من أشهر الثغرات البرمجية:

- SQL Injection

- Cross-Site Scripting (XSS)

- Buffer Overflow

مثال بارز هو ثغرة Log4Shell في مكتبة Log4j، التي سمحت بتنفيذ أوامر عن بُعد وأثرت على آلاف الأنظمة والتطبيقات حول العالم، مما يوضح كيف يمكن لثغرة واحدة أن تهدد أمن المعلومات على نطاق واسع.

تقنيات حماية أمن المعلومات

تمثل تقنيات الحماية العمود الفقري لأي منظومة فعالة، إذ تهدف إلى تقليل المخاطر، ومنع الاختراقات، وضمان سرية البيانات وسلامتها وتوافرها. ومع ازدياد تعقيد التهديدات الرقمية، لم يعد الاعتماد على إجراء أمني واحد كافيًا، بل أصبح من الضروري تطبيق مجموعة متكاملة من الحلول التقنية والإدارية لحماية الأنظمة والتطبيقات والبيانات.

التشفير (Encryption)

يعد التشفير من أهم تقنيات أمن المعلومات، حيث يضمن حماية البيانات حتى في حال الوصول غير المصرح به إليها. تقوم آلية التشفير بتحويل البيانات إلى صيغة غير مقروءة لا يمكن فهمها إلا باستخدام مفتاح فك التشفير الصحيح.

يشمل التشفير في أمن المعلومات نوعين رئيسيين:

- تشفير البيانات أثناء النقل باستخدام بروتوكولات مثل TLS وHTTPS

- تشفير البيانات المخزنة باستخدام خوارزميات مثل AES وRSA

تطبيق عملي:

في أنظمة البرمجة الحديثة، يتم تشفير كلمات المرور باستخدام Hashing مع Salt بدل تخزينها كنص صريح، مما يقلل بشكل كبير من مخاطر تسريب بيانات المستخدمين.

الجدران النارية (Firewalls) كخط دفاع في أمن المعلومات

تعمل الجدران النارية كحاجز أمني يفصل بين الشبكة الداخلية والإنترنت، وتعد من أساسيات بنية أمن المعلومات في الأنظمة المؤسسية والتطبيقات الشبكية.

تقوم الجدران النارية بـ:

- تصفية حركة المرور الواردة والصادرة

- منع الاتصالات غير المصرح بها

- حماية الخوادم وقواعد البيانات من الهجمات المباشرة

وتتنوع بين جدران نارية تقليدية، وجدران نارية متقدمة مدمجة مع التطبيقات (WAF) لحماية تطبيقات الويب.

أنظمة كشف ومنع التسلل (IDS / IPS)

تستخدم أنظمة كشف ومنع التسلل لتعزيز مستوى أمن المعلومات من خلال مراقبة حركة الشبكة وتحليل الأنشطة المشبوهة.

- IDS (Intrusion Detection System): يكتشف الهجمات المحتملة ويرسل تنبيهات

- IPS (Intrusion Prevention System): يكتشف الهجوم ويتدخل فورًا لمنعه

تستخدم هذه الأنظمة بشكل واسع في البيئات الحساسة مثل مراكز البيانات والبنى التحتية الحيوية.

المصادقة الثنائية (Two-Factor Authentication)

تضيف المصادقة الثنائية طبقة أمان إضافية إلى أنظمة أمن المعلومات من خلال الجمع بين أكثر من عامل تحقق، مثل:

- كلمة المرور

- رمز يُرسل إلى الهاتف

- تطبيقات المصادقة أو القياسات الحيوية

حتى في حال تسريب كلمة المرور، تقلل المصادقة الثنائية بشكل كبير من احتمالية اختراق الحسابات.

إدارة الصلاحيات (Access Control) وأهميتها

تعد إدارة الصلاحيات من الركائز الأساسية في أمن المعلومات، حيث تضمن أن يمتلك كل مستخدم الحد الأدنى من الصلاحيات اللازمة لأداء مهامه فقط.

تشمل أشهر النماذج:

- Role-Based Access Control (RBAC)

- Principle of Least Privilege

يساعد هذا النهج في تقليل الأضرار الناتجة عن الاختراقات أو الأخطاء البشرية.

النسخ الاحتياطي والتعافي من الكوارث

رغم تطور تقنيات الحماية، يبقى احتمال الفشل أو الاختراق قائمًا، لذا يُعد النسخ الاحتياطي جزءًا أساسيًا من استراتيجيات أمن المعلومات.

أفضل الممارسات تشمل:

- نسخ احتياطية دورية

- تخزين النسخ في مواقع منفصلة

- الجمع بين النسخ المحلية والسحابية

يساعد ذلك على استعادة البيانات بسرعة وتقليل الخسائر التشغيلية.

المراقبة وتحليل السجلات (Logging & Monitoring)

تعد مراقبة الأنظمة وتحليل السجلات من الأدوات الحيوية لاكتشاف السلوك غير الطبيعي مبكرًا.

تشمل فوائدها:

- اكتشاف محاولات الاختراق

- تتبع الحوادث الأمنية

- تحسين الاستجابة للهجمات

تستخدم أنظمة SIEM لربط وتحليل السجلات من مصادر متعددة.

دور البرمجة في تعزيز أمن المعلومات

تلعب البرمجة دورًا محوريًا في تعزيز أمن المعلومات، إذ تعد الشيفرة البرمجية نفسها خط الدفاع الأول ضد الهجمات السيبرانية. فحتى مع وجود جدران نارية وأنظمة كشف متقدمة، يمكن لخطأ برمجي بسيط أن يفتح ثغرة خطيرة تهدد سلامة البيانات والأنظمة. لذلك، أصبح من الضروري على المطورين تبني ممارسات برمجية آمنة منذ المراحل الأولى لتطوير البرمجيات.

البرمجة الآمنة (Secure Coding) وأهميتها

تعد البرمجة غير الآمنة من الأسباب الرئيسية لظهور الثغرات الأمنية التي تؤدي إلى الاختراق. وغالبًا ما تنشأ هذه الثغرات نتيجة تجاهل مبادئ أساسية في كتابة الشيفرة أو الثقة الزائدة بمدخلات المستخدم.

تعتمد البرمجة الآمنة على مجموعة من المبادئ الجوهرية، أبرزها:

- التحقق من المدخلات (Input Validation):

التأكد من أن جميع البيانات المدخلة تتوافق مع الصيغة المتوقعة قبل معالجتها. - عدم الثقة بالمستخدم (Never Trust User Input):

اعتبار كل مدخلات المستخدم غير موثوقة افتراضيًا، سواء جاءت من واجهة أمامية أو من واجهات برمجية. - التعامل الآمن مع الأخطاء (Secure Error Handling):

تجنب إظهار رسائل أخطاء تفصيلية قد تكشف معلومات حساسة عن النظام أو قاعدة البيانات.

تطبيق هذه المبادئ يقلل بشكل كبير من مخاطر الهجمات الشائعة التي تستهدف أمن المعلومات.

مثال Python – منع SQL Injection (H4)

تعد هجمات SQL Injection من أكثر الهجمات انتشارًا نتيجة البرمجة غير الآمنة.

في Python، يمكن منع هذه الهجمات باستخدام الاستعلامات المُهيأة (Parameterized Queries):

cursor.execute(

"SELECT * FROM users WHERE email = %s",

(user_email,)

)

يساهم هذا الأسلوب في حماية قواعد البيانات، ويعد ممارسة أساسية داخل تطبيقات الويب.

مثال Java – التحقق من المدخلات

التحقق من المدخلات في Java يقلل من مخاطر إدخال بيانات ضارة قد تُستغل في الهجمات:

if(input.matches("[a-zA-Z0-9_]+")) {

// input is safe

}

هذا التحقق يمنع إدخال شيفرات خبيثة أو أوامر غير متوقعة، ويعزز مستوى أمن المعلومات في التطبيقات.

مثال C++ – تجنب Buffer Overflow

تعد ثغرات Buffer Overflow من أخطر التهديدات في اللغات منخفضة المستوى مثل C وC++، لما لها من تأثير مباشر على استقرار وأمن النظام.

strncpy(dest, src, sizeof(dest) - 1); dest[sizeof(dest) - 1] = '\0';

يساعد هذا الأسلوب في منع تجاوز حدود الذاكرة، وهو عنصر أساسي في الحماية على مستوى الأنظمة.

اختبار الاختراق (Penetration Testing) في أمن المعلومات

اختبار الاختراق هو عملية محاكاة للهجمات السيبرانية بهدف تقييم مستوى أمن المعلومات واكتشاف الثغرات قبل استغلالها من قبل المهاجمين الحقيقيين.

يشمل اختبار الاختراق:

- محاكاة سيناريوهات الهجوم الواقعية

- تحليل نقاط الضعف في التطبيقات والشبكات

- تقديم توصيات لتحسين الحماية

أدوات وتقنيات شائعة:

- أدوات مثل Metasploit

- اختبارات Black Box (دون معرفة مسبقة بالنظام)

- اختبارات White Box (مع معرفة كاملة بالشيفرة والبنية)

يساهم اختبار الاختراق في تعزيز الأمن بشكل استباقي، ويعد خطوة ضرورية في دورة حياة تطوير البرمجيات الآمنة (Secure SDLC).

أمن المعلومات والذكاء الاصطناعي

أصبح الذكاء الاصطناعي عنصرًا محوريًا في تطور أنظمة أمن المعلومات الحديثة، خاصة مع الزيادة الهائلة في حجم البيانات وتعقيد الهجمات السيبرانية. فالأساليب التقليدية في الحماية لم تعد كافية وحدها، مما دفع المؤسسات التقنية إلى دمج تقنيات الذكاء الاصطناعي والتعلم الآلي لتعزيز القدرة على كشف الهجمات والاستجابة لها بشكل أسرع وأكثر دقة.

كيف يساهم الذكاء الاصطناعي في كشف الهجمات وتعزيز أمن المعلومات؟

يساعد الذكاء الاصطناعي في تحسين أمن المعلومات من خلال تحليل كميات ضخمة من البيانات الأمنية التي يصعب على الإنسان أو الأنظمة التقليدية التعامل معها.

أبرز أدواره تشمل:

- تحليل سلوك الشبكة (Network Behavior Analysis):

دراسة أنماط حركة البيانات داخل الشبكة لاكتشاف أي سلوك غير طبيعي قد يشير إلى هجوم أو اختراق. - اكتشاف الأنماط غير الطبيعية (Anomaly Detection):

استخدام خوارزميات ذكية للتعرف على الأنشطة الشاذة التي تختلف عن السلوك المعتاد للمستخدمين أو الأنظمة. - الاستجابة التلقائية للحوادث (Automated Incident Response):

تمكين أنظمة أمن المعلومات من اتخاذ إجراءات فورية مثل عزل الجهاز المصاب أو إيقاف الاتصال المشبوه دون تدخل بشري.

تعتمد شركات تقنية كبرى مثل Google وMicrosoft على تقنيات الذكاء الاصطناعي كجزء أساسي من استراتيجيات أمن المعلومات الخاصة بها.

مخاطر الذكاء الاصطناعي على أمن المعلومات

رغم الفوائد الكبيرة، فإن استخدام الذكاء الاصطناعي لا يخلو من التحديات والمخاطر، خاصة عند استغلاله من قبل المهاجمين.

من أبرز هذه المخاطر:

- Poisoning Data:

التلاعب ببيانات التدريب الخاصة بنماذج الذكاء الاصطناعي بهدف إضعاف دقتها أو دفعها لاتخاذ قرارات خاطئة. - Adversarial Attacks:

إدخال بيانات مصممة خصيصًا لخداع النموذج الذكي وجعله يخطئ في اكتشاف الهجوم. - استخدام الذكاء الاصطناعي في تطوير هجمات ذكية:

مثل إنشاء هجمات تصيد احتيالي أكثر إقناعًا أو برمجيات خبيثة قادرة على التكيف مع أنظمة الحماية.

هذا الجانب يفرض على خبراء تطوير نماذج أكثر صلابة وقابلية للكشف المبكر عن هذه التهديدات.

دور Machine Learning في الأمن السيبراني وأمن المعلومات

يعد التعلم الآلي (Machine Learning) أحد أهم فروع الذكاء الاصطناعي المستخدمة في أمن المعلومات، لما يتمتع به من قدرة على التعلم المستمر والتكيف مع التهديدات الجديدة.

أهم تطبيقاته تشمل:

- كشف الاحتيال المالي: من خلال تحليل أنماط المعاملات غير الطبيعية

- تحليل سجلات الدخول (Logs): لاكتشاف محاولات الاختراق أو تسجيل الدخول المشبوه

- التنبؤ بالهجمات قبل وقوعها: عبر تحليل البيانات التاريخية والتوجهات السلوكية

يساهم ذلك في الانتقال من الحماية التفاعلية إلى الحماية الاستباقية.

أفضل الممارسات لحماية المعلومات

تعد أفضل الممارسات حجر الأساس في بناء منظومة قوية ومستدامة، إذ لا يكفي الاعتماد على الأدوات التقنية وحدها دون وجود سياسات واضحة وسلوكيات صحيحة في التعامل مع البيانات والأنظمة. إن الجمع بين الحلول التقنية والممارسات المؤسسية السليمة يساهم في تقليل المخاطر، ورفع مستوى الجاهزية الأمنية، وتعزيز ثقة المستخدمين.

تحديث الأنظمة والتطبيقات باستمرار

يعد تحديث الأنظمة والتطبيقات من أبسط وأكثر الإجراءات فعالية في أمن المعلومات، حيث تصدر التحديثات عادة لسد ثغرات أمنية مكتشفة حديثًا.

تشمل أهمية التحديثات:

- إصلاح الثغرات الأمنية المعروفة

- تحسين استقرار الأنظمة

- تقليل فرص استغلال البرمجيات القديمة

إهمال التحديثات يعد من الأسباب الشائعة لاختراق أمن المعلومات، حتى في الأنظمة المتقدمة.

سياسات كلمات المرور القوية ودورها في الحماية

تمثل كلمات المرور خط الدفاع الأول في معظم الأنظمة، إلا أن ضعفها أو إعادة استخدامها يعرض الحسابات للاختراق.

أفضل الممارسات تشمل:

- استخدام كلمات مرور طويلة ومعقدة

- تجنب إعادة استخدام كلمة المرور

- فرض تغيير دوري لكلمات المرور

- الاعتماد على مديري كلمات المرور (Password Managers)

النسخ الاحتياطي الدوري (Offline + Cloud)

النسخ الاحتياطي ليس إجراءً وقائيًا فقط، بل هو عنصر أساسي في استراتيجيات أمن المعلومات والتعافي من الكوارث.

تشمل الممارسات الصحيحة:

- إجراء نسخ احتياطية دورية

- الاحتفاظ بنسخ غير متصلة بالشبكة (Offline)

- الدمج بين التخزين المحلي والسحابي

يساعد ذلك على استعادة البيانات بسرعة في حال التعرض لهجوم فدية أو فشل تقني.

تدريب المطورين والموظفين أمنيا

العنصر البشري هو الحلقة الأضعف والأقوى في آن واحد ضمن منظومة أمن المعلومات.

يساهم التدريب المستمر في تقليل الأخطاء البشرية ورفع مستوى الوعي بالمخاطر.

يشمل التدريب:

- التعرف على هجمات التصيد الاحتيالي

- أسس التعامل الآمن مع البيانات

- ممارسات البرمجة الآمنة للمطورين

تطبيق Zero Trust وIAM وMFA

تعتمد نماذج الحماية الحديثة في أمن المعلومات على مبدأ “عدم الثقة الافتراضية”، كما في نموذج Zero Trust.

تشمل هذه النماذج:

- IAM (Identity and Access Management): إدارة الهويات والصلاحيات

- MFA (Multi-Factor Authentication): إضافة طبقات تحقق متعددة

- Zero Trust: التحقق المستمر من كل طلب وصول

يساهم هذا النهج في تقليل تأثير الاختراقات حتى في حال تسريب بيانات الدخول.

مراقبة الأنظمة وتحليل السجلات (Logs)

تعد المراقبة المستمرة وتحليل السجلات من الركائز الأساسية في أمن المعلومات لاكتشاف التهديدات مبكرًا.

فوائد تحليل السجلات تشمل:

- اكتشاف الأنشطة غير الطبيعية

- تتبع الحوادث الأمنية

- تحسين الاستجابة للحوادث

تستخدم أنظمة SIEM لربط وتحليل السجلات من مصادر متعددة، مما يعزز الرؤية الشاملة للوضع الأمني.

خاتمة

في ظل التحول الرقمي المتسارع والاعتماد المتزايد على الأنظمة البرمجية والخدمات السحابية، لم يعد أمن المعلومات خيارًا إضافيًا، بل أصبح ضرورة أساسية لحماية البيانات وضمان استمرارية الأعمال. فقد استعرضنا في هذا المقال أبرز التهديدات الأمنية، وتقنيات الحماية الحديثة، ودور البرمجة والذكاء الاصطناعي في تعزيز الأمن السيبراني، إلى جانب أفضل الممارسات العملية التي تساعد المؤسسات والمطورين على تقليل المخاطر.

إن بناء منظومة فعّالة لأمن المعلومات يتطلب تكاملًا بين البرمجة الآمنة، والتقنيات الدفاعية المتقدمة، والوعي البشري، والتحديث المستمر للأنظمة. فالهجمات السيبرانية في تطور دائم، ولا يمكن مواجهتها إلا بعقلية استباقية تعتمد على المعرفة والتخطيط والالتزام بالمعايير الأمنية.

في النهاية، يبقى الاستثمار في أمن المعلومات استثمارًا في الثقة، والاستقرار، واستدامة الأنظمة الرقمية، وهو ما يشكل الأساس الحقيقي لأي مشروع تقني ناجح في العصر الحديث.