جدار الحماية (Firewall): ما هو الحارس الرقمي في عالم التهديدات السيبرانية المتزايدة؟

- في عصرٍ أصبحت فيه البيانات الرقمية أحد أهم أصول الإنسان والمؤسسات، يبرز جدار الحماية (Firewall) كأحد الركائز الأساسية لحماية الأنظمة الرقمية من التهديدات الخارجية. إن حماية المعلومات وتأمين الشبكات لم تعد خيارًا تقنيًّا، بل ضرورة استراتيجية تهم كل فرد أو منظمة تمتلك وجودًا رقميًّا.

تخيل أن منزلك محاط بسياج عالٍ ومحصّن، يدخِل الضيوف الموثوق بهم ويمنع اللصوص من الاختراق. الآن، استبدل المنزل ببياناتك الشخصية أو معلومات عملك، والسياج بجدار حماية ذكي يعمل على مدار الساعة لصد الهجمات السيبرانية. في عالم تتدفق فيه التهديدات الرقمية بلا توقف، يظل جدار الحماية (Firewall) حارسًا أمينًا بينك وبين مخاطر الفضاء الإلكتروني.

لكن هل يكفي الاعتماد على الجدار الناري وحده؟ كيف يعمل بالضبط؟ وما أحدث التقنيات التي تجعله أكثر ذكاءً وفعالية؟ في هذا المقال، سنكشف الأهمية الضورية لجدران الحماية في تأمين الشبكات، ونستكشف أنواعها ووظائفها، بالإضافة إلى أفضل الممارسات لتعزيز حمايتها. استعد لرحلة داخل عالم الأمن السيبراني، حيث كل بايت من البيانات يحتاج إلى حامٍ قوي!

جدار الحماية ليس مجرد برنامج أو جهاز بسيط، بل هو نظام متكامل يحمل في طياته ذكاءً ومرونة وقدرة على التصدي لسيناريوهات هجوم بالغة التعقيد. ومن خلال التعمق في فهم هذا المفهوم، نكتشف كيف أصبح الـ Firewall أداة لا غنى عنها لحماية الأفراد، المؤسسات، الحكومات وحتى البنى التحتية الحيوية.

جدول المحتويات

- ما هو جدار الحماية (Firewall)؟

- ما هو الهدف من استخدام Firewall؟

- تاريخ جدار الحماية (Firewall)

- تطور أجيال جدران الحماية

- كيف يعمل جدار الحماية (Firewall)؟

- أنواع جدار الحماية (Firewall)

- أهم أنواع جدار الحماية

- مقارنة بين جدران الحماية المعتمدة على المضيف والمعتمدة على الشبكة

- الفروقات بين جدار الحماية البرمجي وجدار الحماية المادي

- ما الفرق بين البروكسي وجدار الحماية؟

- جدار الحماية كعنصر استراتيجي في الأمن السيبراني

- التحديات الحديثة: التهديدات المتقدمة واستجابات جدار الحماية

- الصيانة، المراقبة، والتحديثات

- الامتثال والمعايير الدولية

- هل كل الأنظمة بحاجة إلى جدار حماية Firewall ؟

- ما هي المخاطر الرئيسية لعدم استخدام Firewall؟

- مستقبل جدران الحماية: الذكاء الاصطناعي والتقنيات الناشئة

- خاتمة

ما هو جدار الحماية (Firewall)؟

جدار الحماية “Firewall” هو نظام أمني ذكي مصمم لمراقبة وفلترة جميع عمليات المرور (Incoming & Outgoing Traffic) عبر شبكة الإنترنت، وذلك بناءً على مجموعة قواعد أمنية مُعدَّة مسبقًا. هذا النظام يعمل بمثابة بوابة تحكم دقيقة، حيث يمنع مرور أي اتصال غير مصرح به، ويسمح فقط بالاتصالات الآمنة والمُعتمدة.

ولتحقيق عمله بكفاءة، يحتاج الأمن السيبراني إلى تعريف واضح للسياسات الأمنية التي يجب تطبيقها. على سبيل المثال، إذا كانت إدارة شركة ما ترغب في منع الموظفين من الوصول إلى مواقع التواصل الاجتماعي أثناء ساعات العمل، يتم برمجة هذه السياسة ضمن قواعد جدار الحماية ليتم تطبيقها تلقائيًّا.

في نموذجه البسيط، يمكن اعتبار Firewall حاجزًا أمنيًّا يفصل بين الشبكة الداخلية الخاصة (مثل شبكة الشركة أو المنزل) والإنترنت العام. وهو ما يشبه ذلك “السور الذكي” الذي نراه في بعض المسلسلات والأفلام حين يحاول القراصنة اختراق أنظمة الشركات الكبرى، لكنهم يواجهون دفاعات لا يمكن تجاوزها بسهولة.

بهذا يكون جدار الحماية ليس مجرد برنامج تقني، بل خط الدفاع الأول والأكثر أهمية في عالم الأمن السيبراني الحديث.

ما هو الهدف من استخدام Firewall؟

الهدف الأساسي من استخدام جدار الحماية هو حماية المعلومات والبيانات داخل بيئة معينة من الوصول غير المصرح به من قبل الشبكات أو المستخدمين الخارجيين. تمامًا كما يوحي اسمه، يعمل جدار الحماية كـ “سور ذكي” يفصل بين البيئات الآمنة والغير آمنة، ويمنع اختراق البيانات أو تعديلها من دون إذن.

في كل أجهزة الحواسيب الشخصية، يكون هناك جدار حماية مثبت افتراضيًا ضمن نظام التشغيل. هذا يعني أنه بمجرد توصيل الجهاز بالإنترنت أو استخدام وسائط خارجية مثل الهارد ديسك الخارجي أو الفلاش ميموري (USB)، يتم فلترة أي محتوى ضار قد يحاول اختراق النظام، مما يضمن بقاء الجهاز والمعلومات الموجودة عليه في مأمنٍ من التهديدات.

إلى جانب الاستخدام الشخصي، تعد جدران الحماية عنصرًا حيويًّا في المؤسسات والشركات الكبرى التي تعتمد على تخزين ونقل بيانات داخلية حساسة. باستخدام Firewall، يمكن للإدارة منع أي دخول غير مصرح به إلى الشبكة الداخلية، وبالتالي ضمان سلامة البنية التحتية الرقمية للمنظمة.

بهذا يصبح Firewall أحد أهم أدوات الأمن السيبراني التي لا غنى عنها، سواء على مستوى الفرد أو على مستوى المؤسسات، حيث يلعب دورًا محوريًّا في إنشاء بيئة رقمية آمنة وموثوقة.

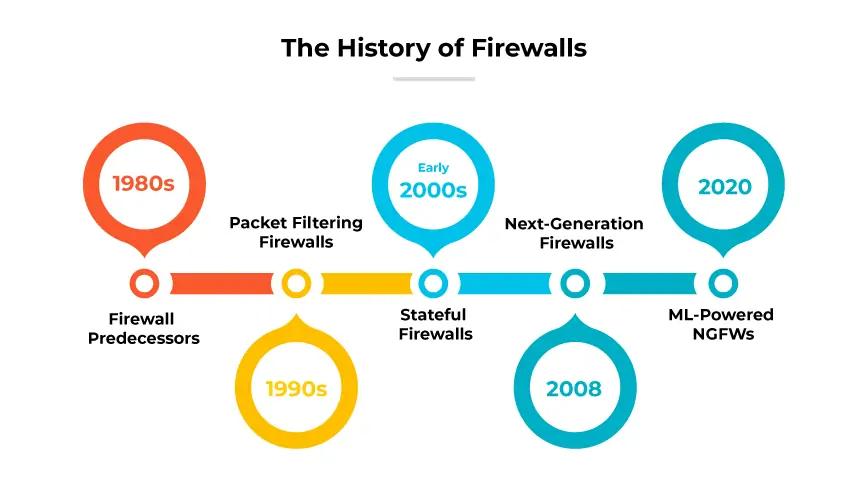

تاريخ جدار الحماية (Firewall)

قد يظن البعض أن تقنية Firewall لم تظهر إلا في العقود الأخيرة، لكن الحقيقة أن جذورها تعود إلى أواخر الثمانينيات من القرن العشرين. في بداياتها، كانت جدران الحماية تعمل كـ Packet Filters، أي مرشحات للحزم الشبكية، وكانت مهمتها تقتصر على فحص البيانات (Packets أو Bytes) المتنقلة بين الحواسيب. وعلى الرغم من أن هذا النوع من الفلاتر لا يزال يُستخدم حتى اليوم، إلا أن تكنولوجيا الـ Firewall قطعت شوطًا طويلاً من التطور عبر العقود.

من هو مخترع جدار الحماية؟

لم يتم اختراع جدار الحماية دفعة واحدة، بل تطورت مفاهيمه وتطبيقاته بشكل تدريجي نتيجة مساهمات عدد من الباحثين والمطورين. يُعد هذا التطور خطوة فارقة في تاريخ أمن المعلومات، حيث أسهم فيه العديد من الخبراء الذين ينبغي تقدير دورهم الجماعي.

تعود أولى المبادرات الفعلية إلى أواخر الثمانينيات، عندما قام كل من Brian Reed، Paul Vixie، وJeff Mogul، العاملين في شركة Digital Equipment Corporation (DEC)، بتطوير تقنيات Packet Filtering. تعتبر أعمالهم الأساس الذي بُنيت عليه مفاهيم جدران الحماية لاحقًا.

وفي أوائل التسعينيات، ساهم كل من David Presotto، Janardan Sharma، Kshitij Nigam، William Cheswick وSteven Bellovin في تطوير نوع جديد من جدران الحماية يُعرف باسم Circuit-Level Gateway، والذي كان أول نظام يُعالج الاتصالات النشطة (Active Connections) ويمنح الأذونات بناءً على كل حزمة بيانات بشكل منفصل.

ثم جاء Marcus Ranum، الذي قام بابتكار جدران الحماية المعتمدة على الوكيل أو Proxy Firewalls، والتي كانت حجر الأساس لما يُعرف لاحقًا بجدران الحماية الطبقية (Layered Firewalls). وقد شكّلت هذه المرحلة جزءًا من جهود التطوير المؤسسي في شركة DEC، والتي أطلقت أول منتج تجاري متكامل في هذا المجال.

وفي مرحلة لاحقة، أضاف كل من Gil Shwed وNir Zuk من شركة Check Point Software Technologies لمسة ثورية على جدران الحماية، حيث قاما بتطوير جدار حماية تجاري متقدم مزوّد بواجهة رسومية سهلة الاستخدام، مما جعله ملائمًا للاستخدامين المنزلي والمؤسسي على حد سواء. وهكذا، ساهمت جهود كل هؤلاء في الوصول إلى جدران الحماية الحديثة التي نعتمد عليها اليوم، ويمكن اعتبارهم مجتمِعين المؤسسين الحقيقيين لتقنية الـ Firewall.

تطور أجيال جدران الحماية

يُقسم تاريخ تطور جدران الحماية إلى خمسة أجيال، كل منها جاء استجابة لتغير طبيعة التهديدات الإلكترونية:

الجيل الأول: الفيروسات (1980s)

بدأت أولى موجات الهجمات الإلكترونية على شكل فيروسات تصيب الحواسيب الشخصية المستقلة. وقد أثرت هذه الفيروسات على قطاعات عديدة، مما أدى إلى ظهور أولى برامج مكافحة الفيروسات (Antivirus). وعلى الرغم من بساطة هذه المرحلة، إلا أنها كانت بمثابة الشرارة الأولى لفكرة الحماية المسبقة.

الجيل الثاني: الشبكات (Mid 1990s)

مع انتشار الإنترنت، بدأت الهجمات تُشن عبر الشبكات، مما تسبب في أضرار جسيمة للمؤسسات. ظهرت حينها أولى Packet Filtering Firewalls التي كانت مسؤولة عن حظر أو السماح بمرور البيانات بناءً على عنوان المصدر والوجهة.

الجيل الثالث: البرمجيات (Early 2000s)

أصبحت التطبيقات البرمجية هي الهدف الرئيسي للهجمات، ما دفع المستخدمين إلى الاعتماد على تقنيات متقدمة مثل Intrusion Prevention Systems (IPS) لمراقبة ومنع الأنشطة الخبيثة في الوقت الفعلي، وهو ما تطور لاحقًا إلى Application-Aware Firewalls.

الجيل الرابع: الحمولة (Payload) (2010+)

مع تطور الهجمات إلى أنماط أكثر ذكاءً وخفاءً، برزت الحاجة إلى أدوات مثل Sandboxing وAnti-Bot، والتي سمحت بالكشف عن الهجمات المستهدفة (Targeted Attacks) وتحليل سلوك البرامج الضارة قبل أن تُحدث ضررًا فعليًا.

الجيل الخامس: الموجات الكبرى (Mega Attacks) (2017+)

دخلت التهديدات في هذا الجيل مستوى جديد من الخطورة، مع هجمات معقدة على نطاق واسع باستخدام أدوات متقدمة مثل الذكاء الاصطناعي والبرمجيات الحكومية المُسرّبة (مثل أدوات NSA). تطلب ذلك حلولاً شاملة متعددة الطبقات، تضمنت دمج تقنيات Machine Learning وتحليلات التهديدات في الوقت الحقيقي.

كيف يعمل جدار الحماية (Firewall)؟

جدار الحماية أحد أهم الركائز الدفاعية في أي نظام أمني رقمي، لكن السؤال الأهم: كيف يعمل بالفعل؟ للإجابة بدقة، يجب تحليل عمله من عدة جوانب: منطق العمل الأساسي، التقنيات المستخدمة، البنية التنظيمية، طرق الفلترة، ومستوى التفاعل مع النظام والمستخدم. فيما يلي شرح شامل ومتكامل يغطي كل ما يتعلق بآلية عمل الـ Firewall:

1. جدار الحماية كحارس للبوابة

في جوهر عمله، يشبه Firewall دور الحارس الذكي الذي يقف على بوابة النظام ليقرر من يسمح له بالمرور ومن يجب منعه.

- يراقب جميع الاتصالات الواردة والصادرة.

- يمنع التهديدات من الوصول إلى الجهاز أو الشبكة.

- يعمل كحاجز بين النظام والشبكات الخارجية (خصوصًا الإنترنت).

- يحدد صلاحية كل اتصال بناءً على قواعد أمان محددة مسبقًا.

2. التحكم في تدفق البيانات (Traffic Control)

جدار الحماية لا يكتفي بالمراقبة، بل يدير حركة المرور بدقة، ويمنع تسرب البيانات أو دخول أي عنصر غير مصرح به:

- يقوم بتحليل كل Packet تمر عبر الشبكة.

- يسمح فقط بالمرور للحزم المتوافقة مع القواعد المحددة.

- يمنع الترافيك الوارد من مصادر مجهولة أو مشبوهة.

- يتحقق من الوجهات والبروتوكولات المستخدمة.

3. التفاعل مع أنظمة التشغيل

معظم أنظمة التشغيل الحديثة مزودة بجدار حماية مدمج:

- مثل Windows Firewall أو iptables في Linux.

- يجب التأكد من تفعيله يدويًا في كثير من الأحيان.

- ينصح بتفعيل التحديثات التلقائية لتعزيز الأمان.

- يمكن تخصيص إعداداته لتتناسب مع احتياجات المستخدم أو المؤسسة.

4. الحماية على مستوى المنافذ (Ports)

يعمل Firewall كنقطة تفتيش للمنافذ الرقمية، وهي “المداخل” التي تستخدم لنقل البيانات:

- يراقب المنافذ المفتوحة ويمنع استغلالها من قبل البرمجيات الخبيثة.

- يحدد أي عنوان IP أو خدمة يسمح لها بالوصول إلى منفذ معين.

- أي مصدر غير مصرح به يتم رفض اتصاله تلقائيًا.

- يُمثل عنوان الـ IP بمثابة “الرمز البريدي” الرقمي، ويعد من أهم عناصر الأمان.

5. تقنيات الفلترة المعتمدة

يعتمد Firewall على مجموعة من آليات الفلترة، تطورت عبر الأجيال لتناسب مختلف التهديدات:

5.1 فلترة الحزم (Packet Filtering)

- تفحص كل حزمة بيانات بشكل فردي.

- تستند إلى خصائص مثل IP، البروتوكول، ورقم المنفذ.

- الميزات: سرعة وكفاءة عالية في الشبكات الصغيرة.

- القيود: لا تحتفظ بسياق الاتصال، مما يجعلها عرضة للتجاوز في بعض الهجمات المعقدة.

5.2 التفتيش بالحالة (Stateful Inspection)

- تحتفظ بمعلومات حول حالة الاتصال (Connection State).

- تراقب تسلسل الحزم لمعرفة ما إذا كانت تنتمي لاتصال شرعي.

- الميزات: أمان أعلى ودقة في التمييز بين الموثوق والمشبوه.

- القيود: تتطلب موارد أكبر، خصوصًا في الشبكات الكبيرة.

5.3 فلترة طبقة التطبيقات (Application Layer Filtering)

- يقوم بعمل تحليل البيانات نفسها، وليس فقط رؤوس الحزم.

- تتعامل مع بروتوكولات مثل HTTP، SMTP، DNS، وغيرها.

- الميزات: حماية شاملة ضد الهجمات المعتمدة على التطبيقات مثل التصيّد أو اختراق البريد الإلكتروني.

- القيود: تؤثر أحيانًا على الأداء بسبب عمق التحليل.

6. إدارة القواعد الأمنية (Security Rules)

جدار الحماية يعتمد على بنية تنظيمية دقيقة:

- يتم ترتيب القواعد الأمنية بطريقة هرمية.

- كل قاعدة لها أولوية، ويتم تطبيق الأولى المطابقة فقط.

- تستخدم خوارزميات ذكية لمنع التعارض بين القواعد وتحسين الكفاءة.

- يمكن للمستخدم أو مدير النظام تعديل أو تخصيص هذه القواعد حسب الحاجة.

7. التحقق من المصادر والهوية

من الركائز الأساسية لعمل الجدار:

- التحقق من مصدر الاتصال عبر عناوين IP وMAC.

- مطابقة الاتصال مع سياسات “القائمة البيضاء” (Whitelist) أو “القائمة السوداء” (Blacklist).

- استخدام تقنيات مصادقة متقدمة (Authentication) لبعض الجدران المتطورة.

8. كشف ومنع التهديدات

يمكن لجدار الحماية المتقدم أداء مهام أوسع:

- دمج أنظمة كشف التسلل (IDS) ومنع التسلل (IPS).

- تحليل الأنماط السلوكية للترافيك.

- التفاعل مع أدوات الحماية الأخرى (مثل برامج مكافحة الفيروسات وأنظمة SIEM).

- الحماية من هجمات Zero-Day والتهديدات غير المعروفة عبر Sandboxing وAI.

9. قابلية التخصيص والتوسع

يمنح Firewall مرونة كبيرة من حيث الإعدادات والتطوير:

- إمكانية تخصيص القواعد حسب المستخدم، الوقت، نوع الجهاز، أو الموقع.

- يدعم العمل في بيئات مختلفة (محلية، سحابية، هجينة).

- بعض الأنظمة تدعم تقنيات VPN وNAT لإخفاء وتعزيز حركة المرور.

جدار الحماية (Firewall) ليس مجرد برنامج أو جهاز بسيط؛ إنه نظام أمني متكامل، يعمل كمصفاة ذكية ومتحركة تدير كل شيء من الحزمة الواحدة حتى شبكة كاملة.

ومع تطور التهديدات الإلكترونية، يتطور جدار الحماية بدوره ليصبح أكثر ذكاءً ومرونة، مما يجعله حجر الزاوية في أي استراتيجية للأمن السيبراني الحديث.

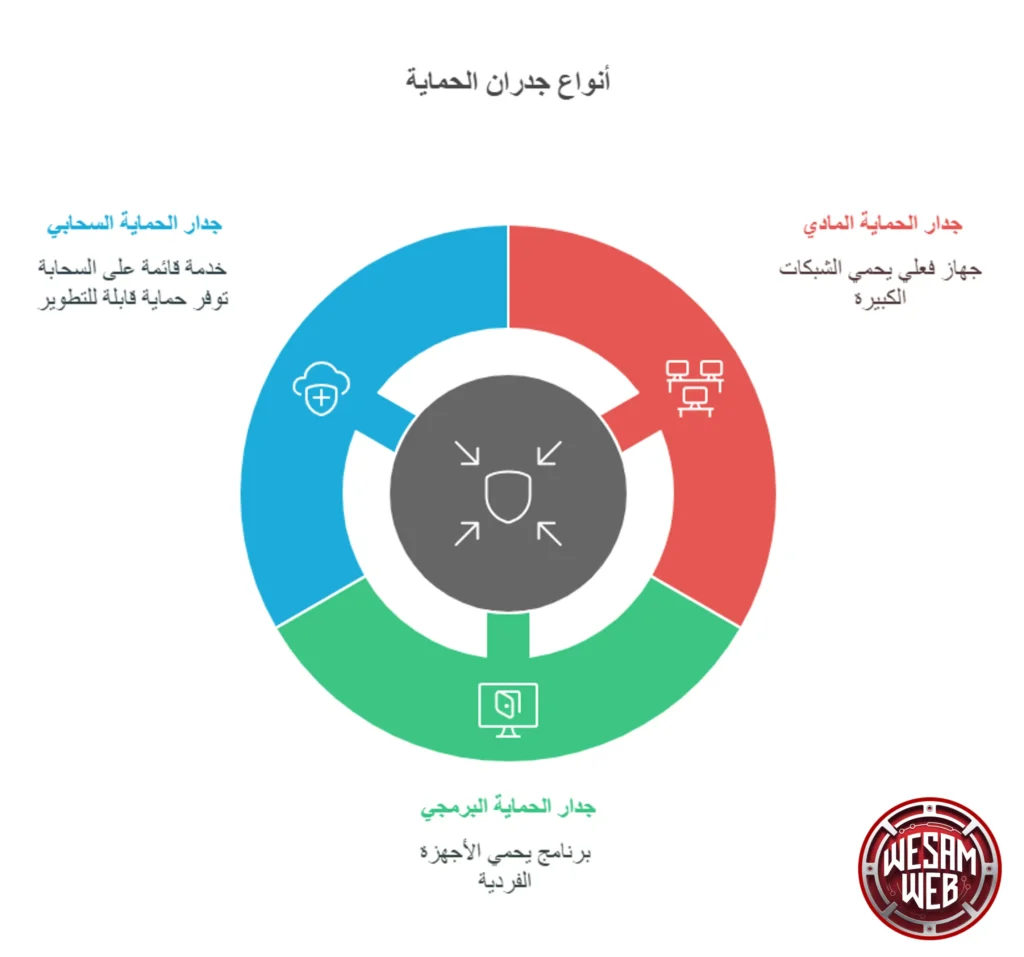

أنواع جدار الحماية (Firewall)

تتوفر جدران الحماية Firewall بنوعين رئيسيين: برمجية (Software) ومادية (Hardware)، ولكلٍ منها هدف مختلف لكن لا يقل أهمية عن الآخر.

- Firewall المادي (Hardware Firewall):

هو جهاز فعلي يركب بشكل مستقل بين الشبكة الداخلية ومصدر الإنترنت، ويعمل مثل جهاز الراوتر من حيث الموقع، إذ يتمركز على مستوى البوابة الشبكية ويتحكم في حركة البيانات التي تمر بين الإنترنت وأجهزة الشبكة. يستخدم هذا النوع بشكل شائع في البيئات المؤسساتية والمشاريع الكبيرة التي تتطلب حماية شاملة للبنية التحتية بأكملها. - Firewall البرمجي (Software Firewall):

هو برنامج يتم تثبيته داخل نظام التشغيل الخاص بجهاز الكمبيوتر، ويقوم بمراقبة وضبط حركة البيانات الواردة والصادرة من الجهاز نفسه. هذا النوع مناسب أكثر للأجهزة الفردية أو الخوادم، ويمتاز بسهولة الإعداد والتخصيص بناءً على احتياجات المستخدم.

بالإضافة إلى هذين النوعين، هناك نوع ثالث متطور يعرف بـ:

- Firewall السحابي (Cloud Firewall):

ويطلق عليه أيضًا اسم Firewall as a Service (FaaS)، وهو نوع من الحماية يتم تقديمه عبر الإنترنت دون الحاجة إلى أجهزة فعلية أو برامج محلية. من أهم ميزات هذا النوع أنه قابل للتوسع، حيث يمكن أن ينمو مع توسع شركتك أو مؤسستك. كما أنه يوفر حماية محيطية قوية شبيهة بما يقدمه الجدار الناري المادي، ولكن بطريقة مرنة وموزّعة عبر السحابة.

تختلف أنواع جدران الحماية المتاحة حسب هيكلها الداخلي ووظيفتها الأساسية، ويمكن اختيار النوع الأنسب منها اعتمادًا على حجم الشبكة، متطلبات الأمان، والموارد التقنية المتوفرة. لذا، من المهم اختيار جدار حماية يناسب طبيعة الاستخدام، سواء كان منزليًا، تجاريًا، أو مؤسسيًا.

سنقدم هنا أنواعًا مختلفة من جدران الحماية وفقًا لحجم الشبكة ومستوى أمانها. كما يمكنك إعدادها وفقًا لاحتياجاتك.

أهم أنواع جدار الحماية

| النوع | الوصف والوظيفة | أمثلة على الاستخدام العملي |

|---|---|---|

| Packet Filtering Firewall جدار الحماية بفحص الحزم | يتحكم في تدفق البيانات على مستوى الشبكة عبر تحليل الحزم وفقًا لـ IP وPort والبروتوكول. بسيط وسريع لكنه لا يفحص المحتوى. | مناسب للشبكات الصغيرة، مثل شركة محلية تحتاج لمنع الوصول غير المصرح به عبر منافذ معينة فقط. |

| Proxy Firewall جدار الحماية عبر بروكسي | يعمل كوسيط بين المستخدم والإنترنت، ويقوم بفلترة المحتوى على مستوى التطبيقات. | حماية حركة المرور HTTP وFTP داخل المؤسسات التعليمية أو البنوك. |

| Stateful Multilayer Inspection (SMLI) جدار الحماية ذو التفتيش متعدد الطبقات | يجمع بين فحص الحزم وسياق الاتصال، ويراقب الاتصالات النشطة باستخدام سجل الجلسات. | يُستخدم في الشبكات المتوسطة لضبط سياسة الدخول والخروج بدقة، مثل المؤسسات الصحية. |

| Unified Threat Management (UTM) إدارة التهديدات الموحدة | يدمج جدار الحماية مع أدوات أخرى مثل مضاد الفيروسات، وIDS/IPS، وحماية من البريد العشوائي. | مثالي للشركات الصغيرة والمتوسطة التي تحتاج إلى حل أمني شامل في جهاز واحد. |

| Next-Generation Firewall (NGFW) جدار الحماية من الجيل التالي | يقدم تحليلًا عميقًا للبيانات، ويكشف التهديدات المعقدة. يتجاوز فحص الحزم ليفحص المحتوى والمصدر. | مثالي للبنوك والمؤسسات المالية لمواجهة الهجمات المتقدمة والبرمجيات الخبيثة. |

| Circuit-Level Gateway جدار الحماية عند مستوى الاتصال | يتحقق من صلاحية الجلسة فقط دون فحص محتوى البيانات. يعمل على طبقة Session. | يستخدم أحيانًا في شبكات VPN أو كطبقة حماية سريعة بين الجدران الأخرى. |

| NAT Firewall جدار الحماية عبر ترجمة العناوين | يمنع الاتصالات غير المطلوبة من الخارج ويخفي البنية الداخلية للشبكة عبر NAT. | يُستخدم في أجهزة التوجيه المنزلية أو في المؤسسات الصغيرة لتأمين الشبكات الخاصة. |

| Virtual Firewall جدار الحماية الافتراضي | يُستخدم في بيئات سحابية لحماية الشبكات الافتراضية والعاملة ضمن الأنظمة الافتراضية. | في مراكز البيانات السحابية مثل AWS وAzure لحماية البنية التحتية الرقمية. |

| Software Firewall جدار الحماية البرمجي | يُثبت داخل نظام التشغيل ويراقب حركة المرور على الجهاز نفسه. | مثالي للأجهزة الشخصية، والخوادم الصغيرة التي تحتاج لحماية مخصصة. |

| Hardware Firewall جدار الحماية المادي | جهاز مستقل يُركب في الشبكة لفصلها عن الإنترنت، ويدير تدفق البيانات بشكل مركزي. | مناسب للمؤسسات الكبيرة التي تحتاج حماية مركزية قوية ومنفصلة عن الأجهزة. |

| Cloud Firewall (FaaS) جدار الحماية السحابي | يُقدم كخدمة عبر الإنترنت، قابل للتوسّع حسب نمو الأعمال، ويُدار عن بعد. | يُستخدم في الشركات التي تعتمد على SaaS وبيئات العمل الموزعة عالميًا. |

مقارنة بين جدران الحماية المعتمدة على المضيف والمعتمدة على الشبكة

جدار الحماية المعتمد على الشبكة (Network-Based Firewall)

يعمل جدار الحماية الشبكي على تصفية حركة مرور الإنترنت الواردة والصادرة إلى الشبكات المحلية الآمنة (LAN)، ويستخدم غالبًا من قِبل المؤسسات والشركات التي تحتاج إلى حماية شبكة كاملة تضم عددًا كبيرًا من الحواسيب، والخوادم، والمستخدمين.

يتيح هذا النوع من الجدران مراقبة الاتصال بين أجهزة الشركة والمصادر الخارجية، كما يوفر إمكانية تقييد الوصول إلى مواقع الإنترنت أو عناوين IP محددة، أو حتى خدمات معينة.

جدار الحماية المعتمد على المضيف (Host-Based Firewall)

يعمل جدار الحماية المضيفي بطريقة مشابهة، لكن على مستوى الجهاز الفردي. فهو يثبت مباشرةً على جهاز الكمبيوتر أو الخادم، ويعتبر تطبيقًا برمجيًا أو مجموعة من البرامج التي توفر إمكانية تخصيص أكبر لسياسات الأمان.

يستخدم للتحكم الكامل في حركة المرور الواردة والصادرة لجهاز معين، مع القدرة على اتخاذ قرارات مخصصة حول السماح أو الحظر حسب الحاجة.

مثال تطبيقي:

تخيّل أنك مدير مركز تعليمي تتراوح أعمار طلابه بين 10 و20 عامًا. كل فئة عمرية لديها مجموعة من الحواسيب الخاصة بها. باستخدام جدار حماية مضيفي، يمكنك ضبط إعدادات الجهاز بحيث يُسمح للطلاب الأصغر سنًا بالوصول إلى مواقع تعليمية محددة فقط، في حين تُمنح الفئات الأكبر حرية أكبر في التصفح، مما يوفر تحكمًا دقيقًا وسهلًا لكل فئة.

جدار الحماية البرمجي (Software Firewall)

جدار الحماية البرمجي هو تطبيق يثبت على أجهزة الكمبيوتر أو الخوادم لحماية الشبكة من التهديدات الخارجية والداخلية.عند تثبيته على خادم مركزي، يعمل كطبقة حماية لجميع الأجهزة المتصلة بالشبكة، حيث يمكنه مراقبة حركة البيانات، منع الأنشطة المشبوهة، وتطبيق سياسات أمان دقيقة.

يمتاز بسهولة التحديث والتخصيص، إضافةً إلى مرونة النشر، كما أنه يتطلب موارد مادية محدودة، مما يجعله مناسبًا للشركات التي تبحث عن حل فعّال بتكلفة منخفضة.

أبرز المزايا:

- أقل تكلفة مبدئية مقارنة بالأنواع الأخرى.

- قابل للتثبيت عن بُعد على أي جهاز.

- لا يحتاج لمساحة مادية فعلية.

- مثالي للأعمال الصغيرة والمتوسطة.

جدار الحماية المادي (Hardware Firewall)

جدار الحماية المادي هو جهاز فعلي يركب بين الشبكة وأجهزتها المتصلة. يقوم بتحليل شامل ودقيق لحركة المرور الواردة قبل السماح لها بالوصول إلى النظام الداخلي.

يعد هذا النوع من الجدران بمثابة الحارس الرئيسي للبوابة الشبكية، حيث يُرصد الأنشطة الضارة، ويمنع دخول المستخدمين غير المصرّح لهم أو الذين يُظهرون سلوكًا مشبوهًا.

أهم الاستخدامات:

- يستخدم بشكل كبير في المؤسسات الكبيرة التي تحتوي على أنظمة معقّدة وبيانات حساسة.

- يفضله مديرو الأنظمة الذين يتمتعون بخبرة تقنية عالية ويحتاجون إلى أدوات تحكم دقيقة واحترافية.

الفروقات بين جدار الحماية البرمجي وجدار الحماية المادي

بعد أن استعرضنا كلا النوعين من جدران الحماية – البرمجي والمادي – بشكل مفصل، قد يتبادر إلى ذهنك السؤال: أيّهما الأفضل؟ وما الفرق الحقيقي بينهما؟ إليك النقاط الأساسية التي توضح الفروقات الجوهرية بين هذين النوعين:

1. الفرق في التكلفة

- يُعتبر جدار الحماية المادي أغلى ثمنًا، لأنه يتطلب شراء قطعة عتادية (Hardware) منفصلة تُضاف إلى البنية الشبكية.

- أما البرمجي، فهو أقل تكلفة لأنه عبارة عن تطبيق يُثبّت مباشرة داخل نظام التشغيل.

2. الفرق في الأداء والسرعة

- يتميّز جدار الحماية المادي بسرعة معالجة أعلى، نظرًا لاعتماده على موارد مستقلة ومخصصة بالكامل لتحليل حركة الشبكة.

- بينما يعتمد البرمجي على قدرات الجهاز نفسه (CPU/RAM)، ما قد يُسبب تأثيرًا طفيفًا على الأداء، خاصة في الأنظمة الضعيفة.

3. الفرق في مستوى الحماية

- الحماية المادية تبدأ قبل وصول البيانات إلى النظام، لأنه يعمل كحاجز أولي على بوابة الشبكة.

- في المقابل، البرمجي يتدخّل عند دخول البيانات إلى النظام، ما يجعله أقل فعالية في بعض الهجمات التي تستهدف البنية الخارجية.

4. المرونة والتوسع

- يمكن تثبيت البرمجيات الجدارية على أكثر من جهاز في الشبكة وتخصيصها بسهولة حسب كل جهاز.

- أما المادي، فيُدار مركزيًا ويُناسب الشبكات الكبيرة التي تحتاج إلى تحكم موحّد.

5. الحل الأفضل

إذا كنت تبحث عن أعلى مستوى من الحماية وترغب في تأمين شبكتك ضد الهجمات المتقدمة، فإن استخدام النوعين معًا هو الحل الأمثل.

الدمج بين Firewall مادي وآخر برمجي يقدم طبقات دفاعية متعددة (Multi-Layered Security)، مما يزيد من فاعلية حماية النظام ويُقلل من الثغرات الأمنية.

ما الفرق بين البروكسي وجدار الحماية؟

كما شرحنا في هذه المقالة، جدار الحماية هو نوع من التصفية لمنع الأضرار الجسيمة للنظام، ويخلق حاجزًا بين الشبكة الداخلية والخارجية. في المقابل، تتميز البروكسيات بميزات أكثر، ويمكنها أيضًا أن تعمل كجدار حماية. أهم استخدام للبروكسيات، المعروفة أكثر في إيران، هو تجاوز تصفية المواقع التي يصعب الوصول إليها.

جدار الحماية كعنصر استراتيجي في الأمن السيبراني

لا يمكن النظر إلى الـ Firewall كحل مستقل، بل يجب فهمه كجزء من استراتيجية أشمل تعرف بـ الدفاع متعدد الطبقات. في هذا الإطار، يلعب جدار الحماية دور الجندي الأول في خط المواجهة: يرصد، يمنع، ويحذر قبل أن تتفاقم الأمور.

وقد كشفت الإحصائيات الأمنية أن أكثر من 65% من الهجمات الإلكترونية يتم إحباطها في مرحلة مبكرة عبر جدران الحماية المهيأة بشكل صحيح. وتتضاعف فعاليته عندما يعمل بالتوازي مع أنظمة كشف التسلل (IDS) ومنع التسلل (IPS)، وأنظمة مكافحة البرمجيات الخبيثة، ونظم تحليل السلوك.

التحديات الحديثة: التهديدات المتقدمة واستجابات جدار الحماية

مع بروز تهديدات جديدة مثل:

- الهجمات المدعومة بالذكاء الاصطناعي

- البيانات المشفرة التي تستخدم كقنوات إخفاء للبرمجيات الخبيثة

- الهجمات المتقدمة المستمرة APT

كان لابد أن تتطور جدران الحماية لتتعامل مع هذه السيناريوهات المعقدة. لذا تم دمج تقنيات مثل:

- فك تشفير TLS في الوقت الحقيقي

- تحليل سلوك المستخدم (UEBA)

- الاستجابة التلقائية للحوادث (SOAR)

كما أصبحت جدران الحماية عنصرًا أساسيًا في البيئات السحابية والهجينة، حيث تدار الشبكات من عدة أماكن جغرافية مختلفة، ويعتمد الوصول على الهوية وليس الموقع فقط.

الصيانة، المراقبة، والتحديثات

تشمل إدارة جدار الحماية الحديث:

- مراقبة الأداء باستخدام KPIs أمنية دقيقة

- تحليل سجلات النظام واكتشاف الأنشطة غير المعتادة

- التحديثات المستمرة للتوقيعات والقواعد الأمنية

- اختبارات اختراق دورية واختبارات تحميل لضمان الجاهزية

وتلعب أدوات SIEM دورًا محوريًا في الربط بين الأنظمة المختلفة وتحليل المعلومات الأمنية بشكل مركزي.

الامتثال والمعايير الدولية

تتطلب الجهات التنظيمية الآن من المؤسسات تطبيق سياسات حماية صارمة، ومنها:

- ISO/IEC 27001 لإدارة أمن المعلومات

- PCI DSS لحماية بيانات بطاقات الدفع

- GDPR وCCPA لحماية الخصوصية

جدران الحماية الحديثة مزودة بإمكانيات توثيق شامل وتوليد تقارير الامتثال، مما يسهل على المؤسسات اجتياز التدقيقات التنظيمية دون عناء.

هل كل الأنظمة بحاجة إلى جدار حماية Firewall؟

قد يلتزم الكثير منا بمجموعة من الممارسات أثناء استخدام الحاسوب والاتصال بالإنترنت، مثل:

- عدم النقر على الروابط المجهولة أو المشبوهة.

- زيارة المواقع الموثوقة والمعروفة فقط.

- الامتناع التام عن مشاركة المعلومات الشخصية إلا عند الضرورة القصوى.

- استخدام كلمات مرور قوية، فريدة ومعقدة لكل حساب يتم تحديثه أو إنشاؤه.

لكن… هل تكفي هذه الاحتياطات لحمايتك بشكل كامل؟

الإجابة الواضحة: “لا”.

طالما أنك متصل بالإنترنت، فمن الضروري وجود Firewall نشط على جهازك. فالتهديدات السيبرانية باتت أكثر تنوعًا وتطورًا، واستخدام هذا الجدار الدفاعي يسهم في حماية الشبكة والبيانات الشخصية المخزنة على الجهاز.

ما هي المخاطر الرئيسية لعدم استخدام Firewall؟

1. فتح المجال أمام الوصول غير المصرح به

بدون Firewall، فإنك تفتح شبكتك لأي اتصال خارجي دون تمييز، ما يعني عدم القدرة على رصد التهديدات القادمة. هذا يعرض أجهزتك لخطر المتسللين والمستخدمين الضارين.

2. تسريب أو فقدان البيانات

غياب Firewall يجعل أجهزتك مرئية ومكشوفة. هذا قد يسمح للجهات المهاجمة بالتحكم في جهازك أو شبكتك، ما يؤدي إلى سرقة أو تعديل أو حذف البيانات. ويمكن استخدام تلك البيانات لاحقًا في عمليات انتحال الهوية أو الاحتيال المالي.

3. تعطيل الشبكة

عند غياب Firewall، يصبح من السهل على المهاجمين قطع الاتصال بشبكتك. استعادة النظام والبيانات قد يستغرق وقتًا طويلًا وتكلفة مرتفعة. وجود Firewalls، وخاصةً عندما تعمل بشكل متكامل، يشكل طبقة حماية متينة وأساسية في أمن المعلومات، ويحمي بياناتك، شبكتك، وأجهزتك من الأخطار المتنامية.

مستقبل جدران الحماية: الذكاء الاصطناعي والتقنيات الناشئة

نحن على أعتاب ثورة جديدة في عالم الحماية، تتضمن:

- التعلم الآلي التنبؤي لتحليل سلوك التهديدات والتفاعل معها قبل وقوعها.

- الشبكات العصبية العميقة لاكتشاف الشذوذ بدقة مذهلة.

- تكامل الحماية مع بيئات الواقع الافتراضي، والواقع المعزز، وإنترنت الأشياء (IoT).

- الاستعداد للحوسبة الكمية وما قد تسببه من اختراقات لتقنيات التشفير الحالية.

هل أجهزة الكمبيوتر المنزلية بحاجة إلى جدار الحماية؟

الجدار الناري خط الدفاع الأول في تأمين الشبكات المنزلية. شبكتك المنزلية لا تقل عرضة للهجمات عن أي جهاز آخر متصل بالإنترنت، ولهذا تصبح أنظمة الحماية ضرورة لا خيارًا.

لكن لا يجب أن يكون Firewall هو وسيلتك الوحيدة لحماية الشبكة المنزلية؛ من الضروري التأكد من أن جميع الأجهزة المتصلة بالإنترنت — بما في ذلك الهواتف الذكية — تعمل بأحدث إصدار من نظام التشغيل، وتستخدم أحدث نسخة من متصفح الويب، إلى جانب وجود برنامج حماية فعّال ومحدث دائمًا.

وإذا كنت تسعى لمستوى أعلى من الأمان، يُوصى بتأمين جهاز التوجيه اللاسلكي (Wireless Router). ويشمل ذلك:

- تغيير اسم الشبكة (SSID) وكلمة المرور الافتراضية التي يضعها المصنع، واستخدام بيانات دخول قوية وفريدة.

- مراجعة إعدادات الأمان وتفعيل خيارات الحماية المتقدمة.

- إنشاء شبكة ضيوف (Guest Network) لضيوفك بحيث تكون منفصلة عن شبكتك الرئيسية ومحدودة الصلاحيات.

كيف تختار جدار الحماية المناسب لمنزلك؟

نظرًا للفوائد العديدة التي توفرها جدران الحماية Firewalls، وتنوعها الكبير في الأسواق، تقوم العديد من الشركات بتطوير وتقديم نُسخ مختلفة منها، مخصصة للاستخدام المنزلي أو المؤسسي. المهم أن تتذكر: أي Firewall أفضل من عدم وجود واحد على الإطلاق.

وبالنسبة للمستخدمين داخل إيران (أو في أي بيئة ذات قيود تقنية)، من الأفضل البدء ببعض البحث ومراعاة هذه النقاط الأساسية:

- هل يحصل هذا Firewall على التحديثات الجديدة داخل إيران؟

- في حال حدوث مشكلة، هل يمكن التواصل مع الدعم الفني الخاص بالشركة المنتجة؟

- هل استخدام جدار الحماية بسيط أم يتطلب معرفة تقنية متقدمة في الشبكات والأمن السيبراني؟

- هل تستطيع تثبيته وإعداده بنفسك أم أنك بحاجة إلى فني مختص في أول مرة؟

الاهتمام بهذه التفاصيل الصغيرة سيساعدك على تجنب التكاليف الزائدة أو الحاجة إلى استبدال المنتج لاحقًا.

خاتمة

جدار الحماية اليوم ليس مجرد جهاز أو برنامج يراقب الاتصالات، بل هو “نظام استشعار مبكر” يحلل، يتوقع، ويستجيب. إنه تجسيد حي لفلسفة الحماية الاستباقية، ويعكس مدى نضوج الفكر الأمني الذي بات يعتمد على التحليل والتنبؤ أكثر من الحظر فقط.

المؤسسات التي تدرك هذا التحول، وتستثمر في جدران الحماية الذكية، لا تكتفي بحماية بياناتها، بل تبني لنفسها جدارًا رقميًا من الثقة والمصداقية في أعين عملائها وشركائها. إن تأمين المستقبل الرقمي يبدأ اليوم، عبر فهم أعمق، اختيار أدق، واستراتيجية أمنية تعتمد على التطوير المستمر.

فهل مؤسستك مستعدة لتحديات الغد؟ وهل جدار الحماية لديك هو حارس نشط، أم حاجز صامت لم يعد يواكب سرعة التهديدات؟